Các số liệu thống kê được thu thập từ Kaspersky Security Network (KSN) – Hệ thống mạng lưới đánh giá an ninh mạng của Kaspersky trên hơn 213 quốc gia và khu vực trên toàn Thế Giới.

Tổng Quan tình hình trong Quý 2

- Kaspersky Lab đã phát hiện và đẩy lùi 171,895,830 cuộc tấn công mạng trên 191 quốc gia.

- Phát hiện 54,539,948 địa chỉ URL có phần mềm gián điệp và virus.

- Kaspersky Lab web antivirus đã phát hiện 16,119,489 các nguy cơ nguy hại như : mã độc, các file executable và exploit v.v..

- Phát hiện và ngăn chặn các malware và phần mềm gián điệp có chủ đích tấn công và lấy cắp tiền, thông tin tài ngân hàng trên 1,132,031 máy tính.

- Ngăn chặn thành công 311,590 cuộc tấn công Crypto ransomware.

- Kaspersky Lab antivirus phát hiện tổng cộng 249,619,379 các phần mềm độc hại và không mong muốn trên máy tính.

- Kaspersky Lab mobile security đã phát hiện được :

- 3,626,458 gói cài đặt độc hại cho điện thoại

- 27,403 gói cài đặt gián điệp mobile banker Trojan

- 83,043 gói cài đặt gián điệp mobile ransomware Trojans

Số liệu các mối đe dọa thiết bị di động

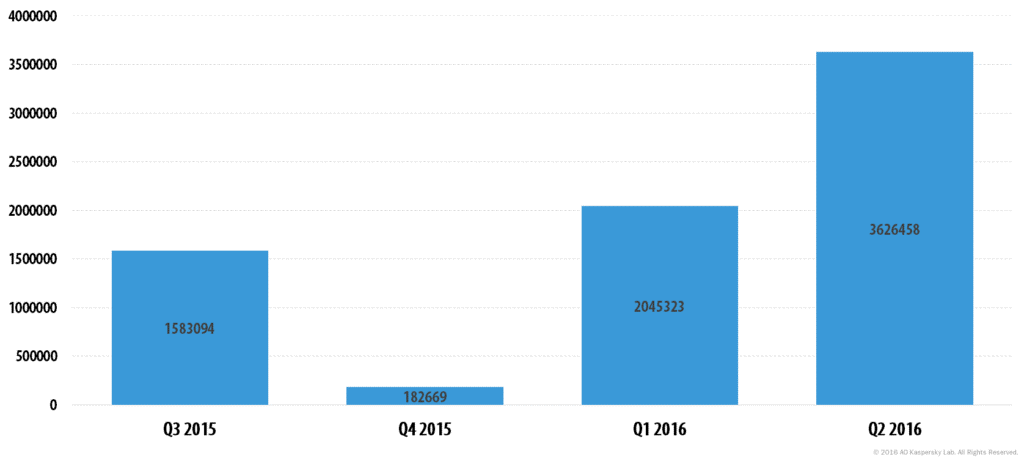

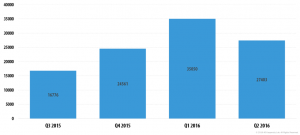

Trong quý 2 2016, Kaspersky Lab phát hiện 3,626,458 các gói cài đặt nguy hại, con số này gấp 1.7 lần so với quý trước.

Biểu đồ số lượng các gói cài đặt nguy hại được phát hiện (quý 3 2015 – quý 2 2016 )

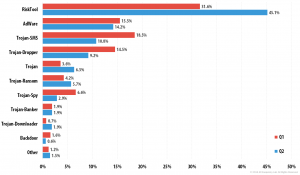

Số liệu và phân loại các phần mềm độc hại

Trong quý 2 2016, phần mềm RiskTool – một ứng dụng được cho là hợp pháp nhưng lại có nguy cơ nguy hại đối với người dùng, dẫn đầu trong bảng xếp hạng về các phần mềm độc hại trên thiết bị di động. Tăng từ 31.6% trong quý 1 lên 45.1% trong quý này.

Adware chiếm vị trí thứ 2. Giảm khoảng 1.4% trong quý này.

Biểu đồ phân loại các phần mềm độc hại trên các thiết bị di động ( Qúy 1 2016 – Qúy 2 2016 )

SMS Trojans giảm từ 18.5% xuống 10.8%. Trojan-SMS.AndroidOS.Agent.qu và Trojan-SMS.AndroidOS.Agent.f là các SMS Trojans được phát hiện nhiều nhất.

Trojan-Dropper.AndroidOS.Agent.v là Trojan Dropper được phát hiện nhiều nhất với 50,000 gói cài đặt đã được phát hiện.

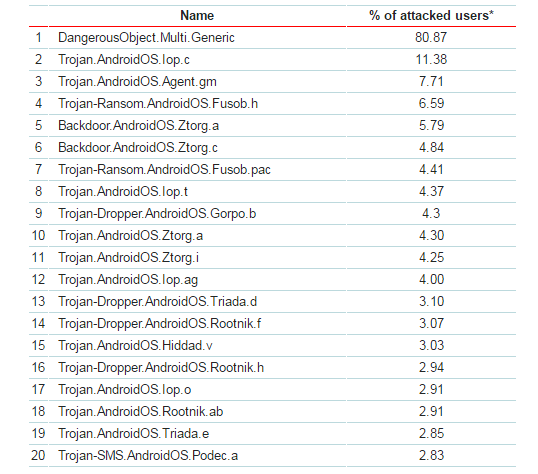

TOP 20 Malware được phát hiện trên thiết bị di động

Đứng đầu danh sách là DangerousObject.Multi.Generic (80.87%), phần mềm độc hại này được phát hiện bởi công nghệ điện toán đám mây.

Trong quý trước, 16 Trojan nằm trong top 20 là các phần mềm có mục đích quảng cáo để kiếm tiền. Mục tiêu của các phần mềm loại này là tạo ra nhiều quảng cáo nhiều nhất có thể trên máy người dùng bằng nhiều phương pháp khác nhau bao gồm cả cài đặt các adware. Các phần mềm Trojan này chiếm quyền superuser privileges của máy nạn nhân nhằm che giấu các hoạt động cũng như tự lưu trữ chúng trong các file system khiến cho việc xóa bỏ chúng trở nên cực kì khó khăn.

Trojan.AndroidOS.lop.c (11.38%) leo hạng từ thứ 3 lên thứ 2 trong top 20 và trở thành phần mềm nguy hại có độ lây nhiễm phổ biến nhất trong quý. Trojan này được phát hiện tại 180 quốc gia, nhưng chủ yếu người dùng bị tấn công nhiều nhất là ở Nga, Ấn Độ và Algeria. Trojan này có thể khai thác nhiều loại lỗ hổng khác nhau trong hệ thống nhằm chiếm quyền superuser privileges. Cách kiếm tiền của Trojan này là cài đặt ( thường là cài đặt ẩn ) và trình chiếu các quảng cáo qua nhiều chương trình trên các thiết bị của người dùng, bao gồm sử dụng cả các chương trình nguy hại khác.

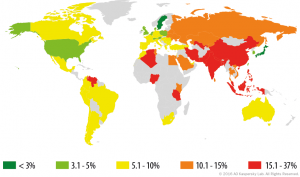

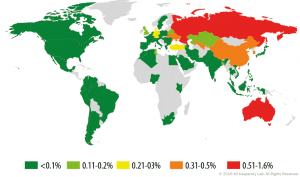

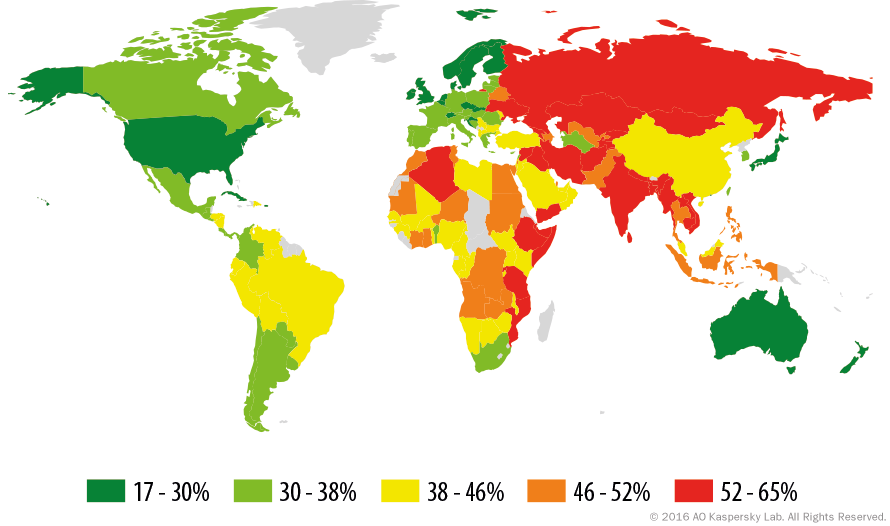

Biểu đồ các thiết bị di động bị lây nhiễm phân theo khu vực địa lý

Biểu đồ các thiết bị di động bị lây nhiễm phân theo khu vực địa lý trong quý 2 2016 ( % tính theo tổng số người dùng bị tấn công )

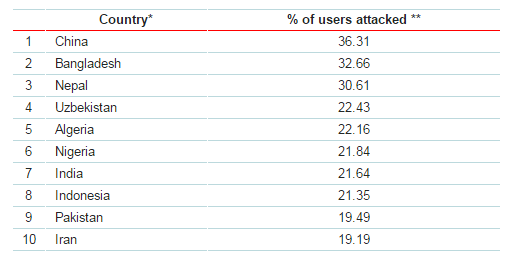

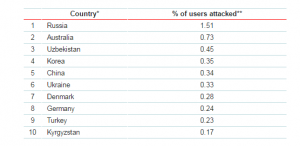

Top 10 quốc gia bị tấn công bởi các phần mềm độc hại trên thiết bị di động ( xếp hạng theo số người dùng bị tấn công )

Trong tất cả các quốc gia trong bảng xếp hạng này, trừ Trung Quốc, hầu hết các phần mềm độc hại trên thiết bị di động là các Trojan quảng cáo, và phổ biến nhất trong số này là Trojan.AndroidOS.lop.c. Tuy tỉ lệ người dùng ở Trung Quốc bị tấn công nhiều nhất bởi các Trojan quảng cáo, nhưng các phần mềm độc hại mà người dùng mắc phải nhiều nhất lại là các họ malware Backdoor.AndroidOS.GinMaster và Backdoor.AndroidOS.Fakengry.

Các quốc gia an toàn nhất ( có tỉ lệ bị lây nhiễm malware thấp nhất ) là Áo (3.6%), Thụy Điển (2,9%) và Nhật (1.7%).

Mobile banking Trojans

Mobile banking Trojans (hay Banker Trojan) – là các phần mềm Trojan gián điệp có mục đích ăn cắp thông tin về tài khoản ngân hàng, tài chính hoặc chuyển các thông tin này từ trang chính thức sang một trang khác nhằm ăn cắp thông tin và tiền của nạn nhận.

Biểu đồ thể hiện các banking Trojan được phát hiển bởi Kaspersky Lab solutions (Qúy3 2015 – Quý2 2016)

Đứng đầu TOP 5 banking Trojan trong quý 2 là 2 họ Trojan : Trojan-Banker.AndroidOS.Asacub và Trojan-Banker.AndroidOS.Svpeng.

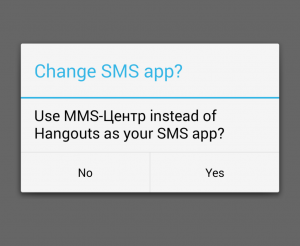

Trojan-Banker.AndroidOS.Asacub.i là Trojan phổ biến nhất trong quý. Trojan này sử dụng nhiều phương pháp khác nhau để lừa người dùng và vượt qua các cơ chế ràng buộc của hệ thống như ngụy trang các cửa sổ của hệ thống yêu cầu xin cấp quyền administrator privileges. Trojan bằng cách này chiếm quyền hệ thống từ người dùng. Trong quý 2, chúng tôi phát hiện nhiều nhất các trường hợp yêu cầu người dùng thay thế các ứng dụng SMS chính bằng các Trojan này.

Trojan-Banker.AndroidOS.Asacub.i lừa người dùng thay thể ứng dụng SMS chính

Để lừa người dùng, Trojan sẽ giấu các tin nhắn ( thường là các tin nhắn có liên quan đến ngân hàng và phương thức thanh toán ) để người dùng chọn Trojan làm phần mềm SMS chính.

Giao diện giả do Trojan-Banker.AndroidOS.Asacub.i tạo ra

Nga và Đức là các quốc gia có tỉ lệ nhiễm Banker Trojan cao nhất.

Biểu đồ địa lý thể hiện tỉ lệ lây nhiễm Banker Trojan trên thiết bị di động

Top 10 quốc gia bị tấn công bởi banker Trojan.

Trong tất cả các quốc gia thuộc TOP 10, trừ Kazakhstan, họ Trojan-Ransom được phát hiện nhiều nhất là Fusob. Tại Hoa Kỳ, họ Trojan-Ransom.AndroidOS.Svpeng cũng rất phổ biến. Các Trojan này yêu cầu 1 ransom có giá 100 – 500$ từ nạn nhân để unblock các thiết bị của họ.

Ở Kazakhstan và Uzbekistan, nguy cơ từ các malware chủ yếu từ các họ Trojan-Ransom nhỏ hơn. Các chương trình ransomware này đơn giản hơn, chúng khóa các hoạt động của thiết bị bằng cách phủ kín tất cả các giao diện và cửa sổ hiển thị của thiết bị bằng các giao diện và cửa sổ hiển thị của chúng và yêu cầu người dùng phải trả 10$ để unblock.

Khai thác các lỗ hổng trên ứng dụng

Trong quý 2 2016, việc khai thác các lỗi hổng của Adobe Flash Player là khá phổ biến. Trong suốt quá trình thống kê, 2 lỗi mới đã được phát hiện là :

- СVE-2016-4117

- CVE-2016-4171

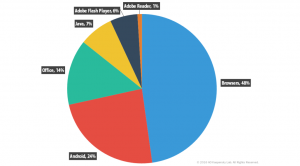

Sơ đồ biểu thị các cuộc tấn công từ khai thác các lỗ hổng trên ứng dụng, quý 2 2016

Các nguy cơ trên mạng

Trong quý 2 2016, Kaspersky Lab’s web antivirus đã phát hiện 16,119,489 các đối tượng lây nhiễm nguy hại bao gồm : scripts, exploits, executable files v.v… và 54,539,948 URL có phần mềm độc hại.

Các nguy cơ trên mạng đối với mảng ngân hàng

Số người dùng bị tấn công bởi malware với mục đích tài chính

Kaspersky Lab solutions đã ngăn chặn thành công việc thực thi các malware nhằm đánh cắp tiền thông qua các dịch vụ online banking của trên 1,132,031 máy tính trong quý 2 2016.

Số người dùng bị tấn công bởi malware với mục đích tài chính , Quý 2 2016

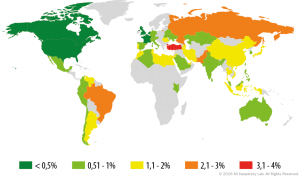

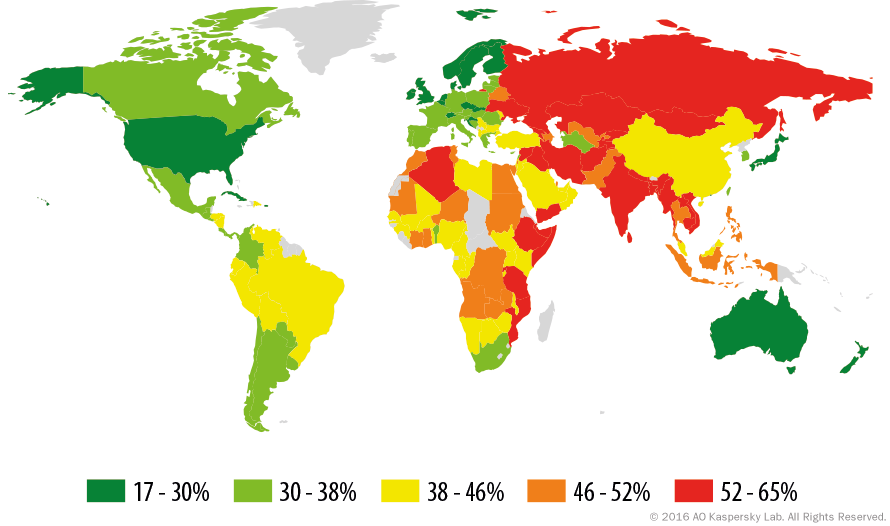

Sơ đồ phân bố các cuộc tấn công theo địa lý

Sơ đồ phân bố các cuộc tấn công từ malware có mục đích tài chính theo địa lý, quý 2 2016

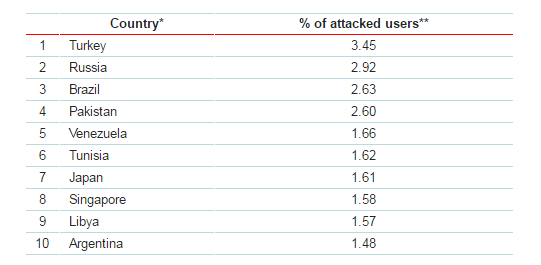

TOP 10 quốc gia có người dùng bị tấn công nhiều nhất

TOP 10 họ banking malware được phát hiện

Trong quý 2 2016 là sự trổi dậy của Trojan.Wn32.Nymaim. Trojan này được thiết kế để khóa các truy vấn đến các giá trị dữ liệu và sau đó yêu cầu một ransom ( ransomeware ) để mở khóa, không ngừng ở đó, phiên bản mới nhất của Trojan này còn bao gồm cả các tính năng của 1 banking Trojan nhằm đánh cắp các thông tin tài chính của nạn nhân. Hiện tại Nymaim đã bao gồm các code của Gozi, cung cấp cho các kẻ tấn công khả năng truy vấn từ xa thông qua các máy tính bị nhiễm.

Tại Brazil các cuộc tấn công chủ yếu thuộc về họ Trojan-Banker.Win32.ChePro. Banking Malware này cho phép các tội phạm mạng chụp screenshot, lưu các register keystrokes ( lưu những gì bạn gõ từ bàn phím ) và đọc tất cả các nội dung trên clipboard. Trojan này có khả năng tấn công hầu hết tất cả các hệ thống online banking. Các hacker đang cố gắng tích hợp các công nghệ mới nhằm tránh sự phát hiện càng lâu càng tốt. Một số trong các họ Trojan này sử dụng geolocation (mộ công nghệ xác định vị trí) hay yêu cầu xác định time zone, phiên bản windows từ hệ thống của nạn nhân nhằm lây nhiễm người dùng trong một khu vực cụ thể.

Mộ Trojan mới lọ vào top 10 trong quý 2 là họ Trojan.Wìn.Neurevt. Họ Trojan này lần đầu được phát hiện năm 2013 và được sử dụng không chỉ để đánh cắp các dữ liệu thanh toán trên hệ thống online banking mà còn gửi các tin nhăn và thư spam điện tử ( một vài phiên bản gửi cả các tin nhắn spam trên Skype ) và thực thi cả các cuộc tấn công DDoS ( Với phương thức tấn công thác lũ Slowloris HTTP).

Ransomware Trojans

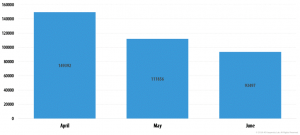

Tổng số các Cryptor trong tập hợp các loại virus của chúng tôi khoảng chừng 26,000. Có tổng cộng 28 họ crytor mới và 9,296 các biến thể mới được phát hiện trong Qúy 2.

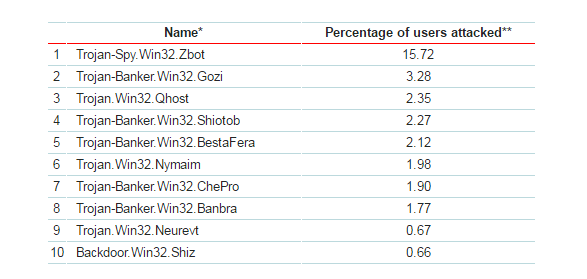

Số lượng các biến thể Trojan-Ransom cryptor ( Qúy 1 so với Qúy 2 2016)

Một mố Trojan khác thường hay ở mức high-profile được phát hiện trong quý 2 2016 được liệt kê dưới đây :

- CryptXXX (Trojan-Ransom.Win32.CryptXXX)

Cryptor này được phát tán rộng rãi thông qua khai thác lỗ hổng của các kit từ tháng tư 2016. Các phiên bản trước chứa các khoảng trống giữa các tập tin thuật toán mã hóa và do vậy cho phép Kaspersky Lab có thể sử dụng release a utility để giải mã chúng. Không may rằng, các bản sau này của CryptXXX đã được điều chỉnh và biến việc giải mã các file bị nhiễm là điều không thể .

- ZCryptor (Trojan-Ransom.MSIL.Zcryptor)

Malware này kết hợp các tính năng của cryptor và một worm biến thể. Thông thường Trojan ransomware không có các tool cho việc tự phân chia nhưng ZCryptor lại có được tính năng này. Như một worm, trong khi lây nhiễm, ZCryptor tạo ra các bản sao trên các media có thể xóa được và tạo các file autorun.inf để thực thi một cách tự động các file executable khi media được kết nối đến một hệ thống khác.

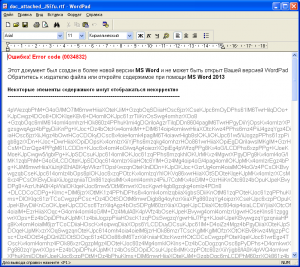

- RAA (Trojan-Ransom.JS.RaaCrypt)

Đôi khi chúng tôi phát hiện các cryptor khác với các loại Trojan khác. Trong trường hợp của RAA, ngôn ngữ cấu thành nên Trojan này khá đặc biệt, đó là, toàn bộ các code được viết đều sử dụng JavaScript. Chương trình được gôm vào một file .js và được gửi đến nạn nhân thông qua file đính kèm trong các tin nhắn spam. Khi được khởi chạy, RAA xuất ra một tin nhắn lỗi giả và trong lúc đó RAA sẽ mã hóa các file của nạn nhân.

- Bart (Trojan-Ransom.Win32.Bart)

Cryptor này đưa các file của nạn nhân vào password-protected ZIP archives. Bart tạo ra các mật khẩu sử dụng thuật toán Diffie-Hellman. Bart được thiết kế giống với Locky.

- Satana (Trojan-Ransom.Win32.Satan)

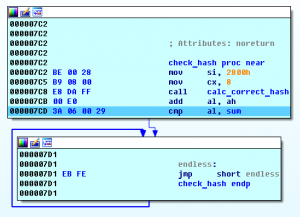

Đây là sự kết hợp của MBR blocker và file cryptor, rõ ràng là Satana có các chức năng của Petya + Mischa Trojans. Satana không giống như Petya, nó không mã hóa MFT mà các module MFT thì không hoàn chỉnh do quá trình kiểm tra mật khẩu được nạn nhân nhập vào sẽ không cho ra kết quả mà chỉ tiếp tục vòng lập của nó. Dưới đây là quá trình :

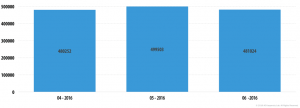

Số người dùng bị tấn công bởi ransomeware

Số người dùng bị tấn công bởi Trojan-Ransom Crytor malware (Qúy 2 2016 )

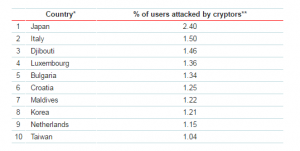

TOP 10 quốc gia bị tấn công bởi cryptor

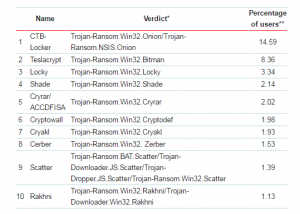

TOP 10 họ cryptor có mức lây lang cao nhất

Đối với Cerber cryptor, phương thức lây lan chính thông qua spam và khai thác các kit. Các trang ctytor trên mạng Tor được dịch sang rất nhiều thứ tiếng. Các tính năng đặc biệt của Cerber cryptor bao gồm :

- Thăm dò máy bị nhiễm một cách kỹ càng: kiểm tra sự có mặt của các phần mềm diệt virus, nếu chạy trên một máy ảo (Parallels, VmWare, QEMU, VirtualBox) hay Wine, Parallels, VmWare, QEMU, VirtualBox , Cerber sẽ kiểm tra các tài nguyên hữu dụng từ nhiều nguồn tìm kiếm khác nhau và phân tích chúng ( Cerber làm được điều này bằng cách tìm kiếm các tiến trình hay các file quan trọng trên disk driver ), thậm chí Cerber còn có cả 1 danh sách đen các số serial của các driver hệ thống.

- Kiểm tra các layout của bàn phím và địa chỉ IP của hệ thống bị nhiễm. Nếu máy bị nhiễm thuộc các quốc gia CIS ( gồm Armenia, Belarus,Kazakhstan, Kyrgyzstan, Moldova, Nga, Tajikistan, Turkmenistan, Ukraine, và Uzbekistan) Cerber sẽ ngừng lây nhiễm.

- Vượt qua các phần mềm diệt virus bằng cách kết thúc quá trình thực thi, làm gián đoạn các services hay xóa các file.

- Để thông báo người dùng về việc mã hóa dưới dạng các file TXT và HTML, Cerber tạo và chạy các script VBS với nội dung “Attention! Attention! Attention! Your documents, photos, databases and other important files have been encrypted!”

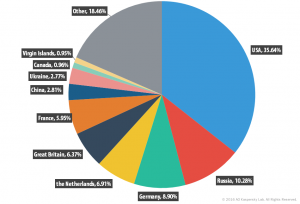

TOP 10 quốc gia có nguồn tài nguyên online có chứa malware

Trong quý 2 2016, Kaspersky Lab solutions ngăn chặn 171,895,830 cuộc tấn công từ các nguồn tài nguyên web tại 191 quốc gia trên khắp Thế Giới. 54,539,948 URL có chứa các phần mềm độc hại được phát hiện bởi web antivirus.

81% báo cáo về việc chặn các cuộc tấn công từ các nguồn tài nguyên mạng chủ yếu ở 10 quốc gia.

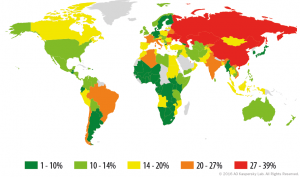

Quốc gia có số người dùng đối mặt với các nguy cơ lây nhiễm từ các nguồn tài nguyên online lớn nhất

Phân loại theo phần trăm theo từng người dùng bị lây nhiễm

Phân loại phần trăm theo địa lý

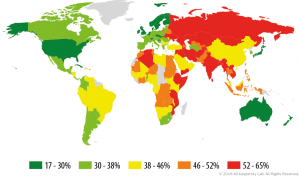

Các mối đe dọa trong khu vực

Các quốc gia người dùng đối mặt với các nguồn lây nhiễm tại khu vực nội địa cao nhất

Phân loại theo phần trăm từng người dùng bị lây nhiệm

Phân loại phần trăm theo địa lý

Biên dịch: Tạ Trung Tín (Iworld.com.vn)

more recommended stories

Chính sách cấp phép bản quyền ESET

Chính sách cấp phép bản quyền ESETESET có các chính sách cấp.

Giới thiệu về Mcafee

Giới thiệu về McafeeĐôi nét về hãng Mcafee Logo.

Tổng quan về ESET bản quyền

Tổng quan về ESET bản quyềnĐôi nét về hãng Logo ESET.

Giới thiệu về ESET Endpoint Protection

Giới thiệu về ESET Endpoint Protection01 Sản phẩm Eset Endpoint Protection giữ kết.

Giới thiệu phần mềm ManageEngine bản quyền

Giới thiệu phần mềm ManageEngine bản quyềnManageEngine – Giải pháp thuộc tập.

Tổng quan về Bitdefender bản quyền

Tổng quan về Bitdefender bản quyềnBitdefender là gì? Bitdefender là nhà.

Chính sách cấp phép bản quyền Mcafee

Chính sách cấp phép bản quyền McafeeCấp phép bản quyền & bảo.

Giới thiệu Trend Micro bản quyền cho doanh nghiệp

Giới thiệu Trend Micro bản quyền cho doanh nghiệpQC: Liên hệ Mua Trend Micro.