Iworld.com.vn gửi tới độc giả khái niệm về ATT & CK

Định nghĩa

MITER ATT & CK® là viết tắt của MITER Adversarial Tactics, Techniques, and Common Knowledge (ATT & CK). MITER ATT & CK là một cơ sở kiến thức và mô hình quản lý hành vi về kẻ đe dọa trên mạng, phản ánh các giai đoạn khác nhau của vòng đời tấn công của kẻ thù và các nền tảng mà chúng nhắm mục tiêu. Sự đa dạng hóa các chiến thuật và kỹ thuật trong mô hình, cung cấp các hành động cho từng nhóm đe dọa riêng biệt, theo chiến thuật tấn công và phòng thủ của an ninh mạng. Nó cung cấp một bảng phân loại theo mức độ đối với hành động của đối thủ và các cách phòng thủ cụ thể, để chống lại nó.

Mô hình do ATT & CK bao gồm các thành phần cốt lõi sau:

Chiến thuật biểu thị các mục tiêu ngắn hạn và chiến thuật của đối thủ trong một cuộc tấn công.

Các kỹ thuật mô tả cách mà đối thủ nhắm mục tiêu.

Việc sử dụng kỹ thuật và siêu dữ liệu khác của đối thủ, được ghi lại bằng tài liệu.

MITER ATT & CK được tạo ra vào năm 2013, là kết quả của thử nghiệm Fort Meade (FMX) của MITRE. Trong đó các nhà nghiên cứu đã mô phỏng hành vi của kẻ thù và người bảo mật, để giúp cải thiện khả năng phát hiện về các mối đe dọa thông qua cảm biến đo từ xa và phân tích hành vi. Câu hỏi quan trọng đối với các nhà nghiên cứu là “Chúng ta đã làm tốt chưa trong việc phát hiện hành vi của kẻ thù và có được ghi lại không?” Để trả lời câu hỏi đó, các nhà nghiên cứu đã phát triển ATT & CK, sử dụng như một công cụ để phân loại hành vi của đối thủ.

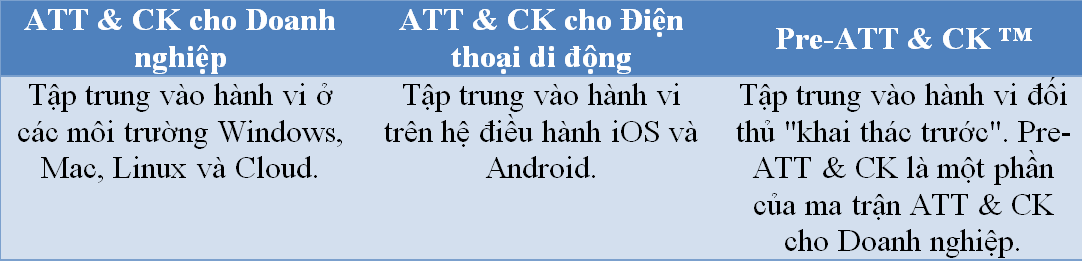

MITER ATT & CK hiện có ba phân loại như sau:

MITER ATT & CK được sử dụng trên toàn thế giới trong nhiều lĩnh vực, bao gồm phát hiện xâm nhập, săn tìm mối đe dọa, kỹ thuật bảo mật, tình báo mối đe dọa, nhóm đỏ ( nhóm tội phạm có tay nghề cao ) và quản lý rủi ro.

MITER ATT & CK có gì?

MITER ATT & CK chứa một tập hợp các kỹ thuật mà các hacker sử dụng, để đạt được một mục tiêu cụ thể. Những mục tiêu đó được phân loại thành chiến thuật trong ATT & CK. Các mục tiêu được trình bày từ thời điểm do thám, đến mục tiêu cuối cùng là đánh cắp, sao chép dữ liệu hoặc “tác động”. Nhìn vào mô hình ATT & CK cho doanh nghiệp bao gồm: Windows, MacOS, Linux, AWS, GCP, Azure, Azure AD, Office 365, SaaS và môi trường mạng, thì các chiến thuật của hacker được phân loại như sau:

1.Giám sát: thu thập thông tin về tổ chức, lên kế hoạch hoạt động để đạt mục tiêu

2.Phát triển nguồn lực: phát triển các nguồn lực như cơ sở hạ tầng và mô hình kiểm soát, để hỗ trợ hoạt động

3.Lợi dụng quyền truy cập: cố gắng truy cập vào mạng của bạn, để thực hiện trò lừa đảo trực tuyến

4.Thực thi: thử chạy mã độc hại như chạy một công cụ truy cập từ xa

5.Tồn tại: cố gắng duy trì sự tồn tại như thay đổi cấu hình mặc định

6.Leo thang đặc quyền: cố gắng đạt được cấp cao hơn quyền như tận dụng lỗ hổng để nâng cao quyền truy cập

7.Ẩn nấp: cố gắng tránh bị phát hiện như sử dụng phần mềm hợp pháp, để ẩn phần mềm độc hại

8.Truy cập thông tin đăng nhập: đánh cắp tên tài khoản và mật khẩu như ghi lại thông tin đăng nhập

9.Xâm nhập sâu: cố gắng tìm ra các lỗ hổng của bạn, để hacker kiểm soát

10.Chuyển động ngang: sử dụng thông tin đăng nhập hợp pháp để truy cập nhiều hệ thống

11.Thu thập: thu thập dữ liệu quan trọng trong lưu trữ đám mây để nhắm mục tiêu

12.Thực hiện lệnh và điều khiển: Sử dụng các hệ thống bị xâm nhập như lưu lượng web để kết nối với mạng nạn nhân

13.Vi phạm dữ liệu: đánh cắp dữ liệu và chuyển dữ liệu sang tài khoản đám mây

14.Tác động: thao túng, làm gián đoạn hoặc phá hủy hệ thống và dữ liệu như mã hóa dữ liệu bằng ransomware

Trong mỗi chiến thuật của ma trận MITER ATT & CK đều có tổng hợp các kỹ thuật của hacker, mô tả hoạt động thực tế. Ma trận ATT & CK đầy đủ cho doanh nghiệp được trình bày dưới đây:

MITRE ATT&CK cho Doanh nghiệp năm 2020

MITER ATT & CK khác biệt như thế nào khi sử dụng cho đám mây?

Trong MITER ATT & CK cho doanh nghiệp, bạn sẽ tìm thấy một mục về ma trận MITER ATT & CK cho đám mây, trong đó chứa một tập hợp các chiến thuật và kỹ thuật từ ma trận ATT & CK Enterprise. Ma trận MITER ATT & CK Cloud khác với phần còn lại của ma trận doanh nghiệp. Vì hành vi của hacker và các kỹ thuật được sử dụng trong một cuộc tấn công đám mây không tuân theo cùng một quy trình, như các cuộc tấn công vào Windows, macOS, Linux hoặc các môi trường doanh nghiệp khác.

Các kỹ thuật MITER ATT & CK trong Windows, macOS, Linux và các môi trường liên quan khác, thường liên quan đến phần mềm độc hại và xâm nhập vào mạng.

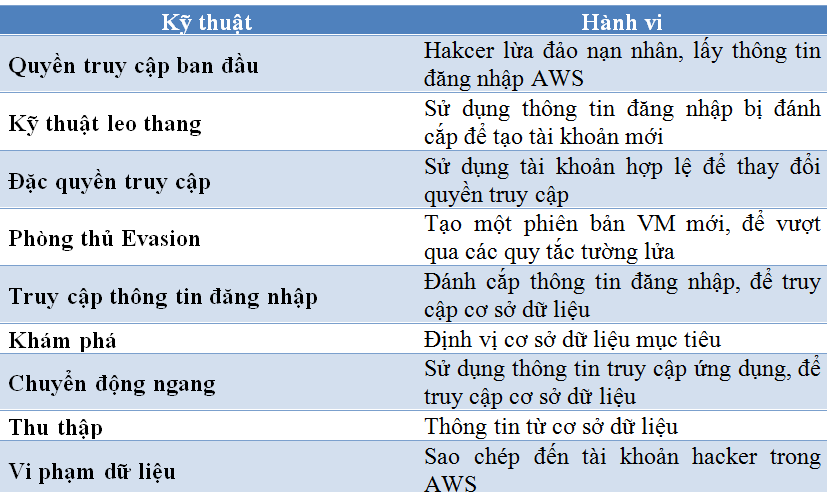

Các kỹ thuật MITER ATT & CK trong AWS, Azure, Office 365 và các môi trường thường không liên quan đến phần mềm độc hại. Vì môi trường đích được sở hữu và vận hành bởi nhà cung cấp dịch vụ đám mây của bên thứ ba như Microsoft hoặc Amazon. Nếu không có khả năng xâm nhập vào môi trường của nạn nhân, hacker thường sẽ tận dụng các tính năng gốc của CSP, để xâm nhập vào tài khoản của nạn nhân mục tiêu, thực hiện leo thang đặc quyền, di chuyển ngang và lấy cắp dữ liệu. Ví dụ về hành vi của hacker từ ATT & CK cho đám mây, được minh họa trong các kỹ thuật ví dụ sau:

Toàn bộ ATT & CK cho ma trận Cloud có thể được nhìn thấy bên dưới, cho thấy tập hợpcủa nó, về các chiến thuật và kỹ thuật cho ma trận ATT & CK cho doanh nghiệp:

MITRE ATT&CK Cloud năm 2020

McAfee là người ủng hộ và đóng góp lớn cho sự phát triển của MITER ATT & CK tại ma trận Container. ATT & CK cho ma trận Containers, có thể được nhìn thấy bên dưới, hiển thị các chiến thuật và kỹ thuật của ma trận ATT & CK cho doanh nghiệp. Bạn cũng có thể tìm hiểu thêm về bảo mật vùng chứa an ninh, bằng cách truy cập MVISION Cloud for Container Security.

27/04/2021 – Ma trận Containers

MITER ATT & CK so với Cyber Kill Chain

Lockheed Martin Cyber Kill Chain® là một mô hình nổi tiếng, để hiểu hành vi của hacker trong một cuộc tấn công mạng. Mô hình Kill Chain bao gồm các giai đoạn sau, được trình bày theo trình tự:

1.Trinh sát – Thu hoạch địa chỉ email, thông tin sự kiện

2.Vũ khí hóa – Khai thác song song bằng backdoor, đẩy dữ liệu quá tải để phân phối.

3.Phân phối – Cung cấp gói vũ khí hóa cho nạn nhân qua email, web, USB,..

4.Khai thác – Khai thác lỗ hổng để thực thi mã trên hệ thống của nạn nhân.

5.Cài đặt – Cài đặt phần mềm độc hại.

6.Command & Control (C2) – Bao gồm nhóm lệnh để thao tác từ xa.

7.Hành động – Sử dụng quyền truy cập được ghi nhận trên bàn phím của người dùng, đây là mục tiêu ban đầu.

Lockheed Martin cung cấp thêm chi tiết về Cyber Kill Chain của họ trong hình ảnh này.

Có hai điểm khác biệt chính giữa MITER ATT & CK và Cyber Kill Chain.

Đầu tiên, MITER ATT & CK đi vào phân tích chuyên sâu mỗi giai đoạn, được tiến hành thông qua các kỹ thuật ATT & CK. MITER ATT & CK thường xuyên được cập nhật thông tin đầu vào của ngành, để theo kịp các kỹ thuật mới nhất, giúp các nhóm bảo mật cập nhật các phương pháp thực hành của riêng họ và mô hình tấn công thường xuyên.

Thứ hai, Cyber Kill Chain không ảnh hưởng đến các chiến thuật và kỹ thuật khác nhau của một cuộc tấn công trên nền tảng đám mây, như đã thảo luận ở trên. Cyber Kill Chain giả định rằng, kẻ thù sẽ cung cấp một tải trọng, chẳng hạn như phần mềm độc hại, đến môi trường mục tiêu, đây là một phương pháp ít liên quan trên đám mây.

Cách sử dụng Ma trận MITER ATT & CK

MITER ATT & CK có thể giúp một tổ chức theo một số cách. Nói chung, sau đây là những lợi ích khi áp dụng MITER ATT & CK:

Giả lập cuộc tấn công: Đánh giá tính bảo mật bằng cách áp dụng thông tin tình báo về hacker và cách chúng hoạt động, để mô phỏng mối đe dọa. ATT & CK có thể được sử dụng, để tạo các kịch bản giả lập hacker, nhằm kiểm tra và xác minh khả năng phòng thủ.

Đội đỏ ( nhóm tội phạm có tay nghề cao ): Hành động như một hacker, để mô phỏng hành vi đe dọa, từ đó ATT & CK lập kế hoạch hành động.

Phát triển phân tích hành vi: Xem xét hoạt động đáng ngờ để theo dõi hoạt động của hacker. ATT & CK được sử dụng, để đơn giản hóa các hoạt động đáng ngờ được coi là độc hại.

Đánh giá giải pháp phòng thủ: Xác định những bộ phận nào của doanh nghiệp thiếu khả năng phòng thủ hoặc khả năng hiển thị. ATT & CK có thể được sử dụng, để đánh giá các công cụ hiện có hoặc thử nghiệm các công cụ mới trước khi mua, để xác định phạm vi bảo mật và ưu tiên đầu tư.

Đánh giá SOC: Tương tự như đánh giá phòng thủ, ATT & CK có thể được sử dụng, để xác định mức độ hiệu quả của trung tâm hoạt động bảo mật (SOC) trong việc phát hiện, phân tích và phản hồi các vi phạm.

Tăng cường trí thông minh về mối đe dọa trên mạng: Nâng cao thông tin về các mối đe dọa và tác nhân đe dọa. ATT & CK đánh giá xem nhóm bảo mật có khả năng chống lại các mối đe dọa liên tục nâng cao (ATP) và các hành vi phổ biến của nhiều tác nhân đe dọa hay không.

Việc triển khai MITER ATT & CK thường liên quan đến việc lập bản đồ hoặc tích hợp với các công cụ an ninh mạng, trong đó phổ biến nhất là quản lý sự kiện và thông tin bảo mật (SIEM), Phát hiện và phản hồi đầu cuối (EDR) và Chương trình bảo mật truy cập đám mây (CASB).

Sử dụng MITER ATT & CK với SIEM bao gồm việc tổng hợp dữ liệu nhật ký từ các đầu cuối, mạng và dịch vụ đám mây, để xác định các mối đe dọa và ánh xạ chúng tới MITER ATT & CK. Sau đó, cung cấp dữ liệu cho chương trình bảo mật, ví dụ như EDR hoặc CASB.

Sử dụng MITER ATT & CK với EDR liên quan đến việc lập bản đồ các sự kiện, quan sát đầu cuối, từ đó xác định các giai đoạn đe dọa, đánh giá rủi ro liên quan và ưu tiên phản ứng.

Việc sử dụng MITER ATT & CK với CASB bao gồm việc lọc ra hành vi đáng ngờ và mối đe dọa, từ hàng triệu sự kiện đám mây, bằng phân tích hành vi của người dùng và đối tượng (UEBA), kết hợp các sự kiện đó với các sự cố DLP, lỗ hổng bảo mật và cấu hình sai và ánh xạ tới MITER ATT & CK. Từ CASB, nhóm bảo mật có thể điều chỉnh chính sách bảo mật đám mây, để chặn hành vi của kẻ hacker.

Trân trọng cám ơn quý độc giả./.

Bài đọc tham khảo thêm cho bạn

Biên dịch: Lê Toản – Iworld.com.vn

more recommended stories

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2Nếu bạn đang tìm kiếm một.

Phân tích mối đe dọa trong Microsoft 365 Defender

Phân tích mối đe dọa trong Microsoft 365 DefenderThreat analytics là giải pháp thông.

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệp

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệpBảo mật vẫn là một trong.

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệp

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệpTrong thời gian gần đây, cộng.

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise Monitor

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise MonitorTổng quan toàn diện Paessler PRTG.

Triển khai & Đào tạo giám sát mạng PRTG

Triển khai & Đào tạo giám sát mạng PRTGPRTG Implementation (Triển khai) Đơn giản.