Iworld.com.vn gửi tới độc giả khái niệm về Kiến trúc Cloud Security

Định nghĩa

Kiến trúc Cloud Security là một chiến lược được thiết kế, để bảo mật và xem dữ liệu của doanh nghiệp và các ứng dụng cộng tác trên đám mây, thông qua trách nhiệm chung với các nhà cung cấp đám mây.

Đổi mới hỗ trợ đám mây đang trở thành một yêu cầu cạnh tranh. Khi ngày càng có nhiều doanh nghiệp tìm cách tăng tốc hoạt động kinh doanh của mình, bằng cách chuyển dữ liệu và cơ sở hạ tầng sang đám mây, bảo mật đã trở thành ưu tiên cao hơn. Các nhóm vận hành và phát triển đang tìm ra những cách sử dụng mới cho các dịch vụ đám mây và các công ty đang tìm kiếm các chiến lược, để đạt được tốc độ nhanh. Doanh nghiệp phải duy trì tính cạnh tranh, bằng cách bổ sung các khả năng cộng tác mới và tăng hiệu quả hoạt động trên đám mây, đồng thời tiết kiệm tiền và tài nguyên.

Tầm quan trọng của Kiến trúc Cloud Security

Sự phụ thuộc ngày càng tăng của tổ chức vào đám mây, đi kèm với những lo ngại về bảo mật ngày càng tăng. Trong khi hầu hết dữ liệu bên ngoài mạng nằm trong các dịch vụ đám mây do CNTT xử lý, thì vô số dịch vụ đám mây khác được sử dụng, mà không có quy trình kiểm duyệt. Sự di chuyển dữ liệu này đến các nhà cung cấp dịch vụ đám mây và các thiết bị khác nhau thách thức khả năng hiển thị và kiểm soát của doanh nghiệp. Cộng tác trong đám mây bỏ qua mọi kiểm soát mạng còn lại. Dữ liệu nhạy cảm được truy cập bởi các thiết bị cá nhân, không được quản lý có thể biến mất.

Các chuyên gia quản lý rủi ro và bảo mật có khả năng thiếu kiểm soát ở thiết bị, mạng và đám mây, đồng thời tạo ra những khoảng trống đáng kể về khả năng hiển thị đối với dữ liệu của họ. Nên sống chung với những lỗ hổng này và sự chắp vá của bảo mật, tạo ra cơ hội cho tội phạm xâm nhập và vi phạm cả sự tuân thủ.

Nhiều nhà cung cấp dịch vụ đám mây không cung cấp thông tin kiểm soát chi tiết về môi trường bên trong của họ và một số biện pháp kiểm soát bảo mật phổ biến được sử dụng trong nội bộ, có thể không chuyển trực tiếp sang đám mây công cộng.

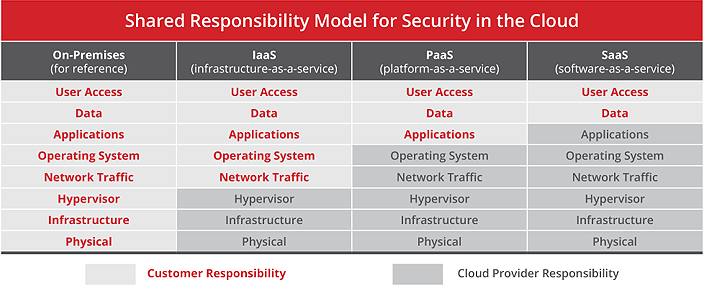

Kiến trúc Cloud Security là trách nhiệm chung

Cloud Security dựa trên mô hình trách nhiệm chung trên đám mây, trong đó cả nhà cung cấp và khách hàng đều có trách nhiệm bảo mật đám mây. Chia sẻ trách nhiệm, không có nghĩa là ít trách nhiệm hơn. Các nhà cung cấp đám mây sẽ bao gồm nhiều khía cạnh về bảo mật vật lý, cơ sở hạ tầng và ứng dụng, trong khi khách hàng đám mây vẫn chịu trách nhiệm về bảo mật và kiểm soát nhất định, tùy thuộc vào môi trường đám mây.

Cơ sở hạ tầng như một dịch vụ (IaaS)

IaaS là một mô hình điện toán đám mây, cung cấp các tài nguyên điện toán ảo hóa bao gồm mạng, lưu trữ và các máy móc có thể truy cập thông qua internet. Trong IaaS, nhà cung cấp dịch vụ đám mây (CSP) chịu trách nhiệm về các biện pháp kiểm soát bảo vệ máy chủ và dữ liệu cơ bản của họ, bao gồm bảo mật máy chủ, phần cứng lưu trữ và mạng, ảo hóa và siêu giám sát. Các trách nhiệm bảo mật của doanh nghiệp bao gồm quyền truy cập của người dùng, dữ liệu, ứng dụng, hệ điều hành và lưu lượng mạng. Theo Gartner, vào năm 2021, 50% doanh nghiệp sẽ vô tình hoặc nhầm lẫn đã tiếp xúc trực tiếp với một số dịch vụ lưu trữ IaaS, phân đoạn mạng, ứng dụng hoặc API với internet công cộng, tăng từ 25% ở YE18.

Các mô hình bảo mật đám mây IaaS cũng yêu cầu các tính năng bảo mật sau:

-

-

- Kiểm tra và giám sát tài nguyên đối với cấu hình sai

- Tự động sửa chính sách

- Ngăn ngừa mất dữ liệu với DLP

- Thu thập hoạt động ứng dụng tùy chỉnh và thực thi các kiểm soát

- Phát hiện hành vi và hoạt động độc hại của người dùng

- Phát hiện và xóa phần mềm độc hại

- Khám phá các dịch vụ và tài khoản IaaS

- Xác định rủi ro người dùng được cung cấp

- Đa dạng tính năng cho nền tảng đám mây gốc

- Quản lý nhiều nhà cung cấp IaaS

-

Theo Gartner, cho đến năm 2023, ít nhất 99% lỗi bảo mật đám mây, sẽ là lỗi của khách hàng. Đến năm 2024, dữ liệu công việc tận dụng khả năng lập trình của cơ sở hạ tầng đám mây, để cải thiện khả năng bảo vệ an ninh, sẽ chứng tỏ sự tuân thủ được cải thiện và ít sự cố bảo mật hơn 60% so với các trung tâm dữ liệu truyền thống. Cũng như với các trung tâm dữ liệu tại chỗ, phần lớn các cuộc tấn công đám mây thành công là do lỗi, chẳng hạn như định cấu hình sai, các bản vá bị thiếu hoặc thông tin xác thực được quản lý sai. Để đạt được cơ sở hạ tầng và dịch vụ nền tảng dựa trên đám mây an toàn hơn, Gartner đề xuất cách tiếp cận có hệ thống và dựa trên rủi ro cho bảo mật IaaS/PaaS, bằng cách sử dụng một tập hợp các khả năng phân lớp.

Nền tảng như một dịch vụ (PaaS)

CSP bảo mật phần lớn mô hình dịch vụ đám mây PaaS. Tuy nhiên, doanh nghiệp chịu trách nhiệm về bảo mật cho các ứng dụng của mình. PaaS được xây dựng dựa trên việc triển khai ứng dụng IaaS, mà không tính đến chi phí và tài nguyên cần thiết, để mua và quản lý phần cứng, phần mềm và khả năng lưu trữ. Các tính năng này có thể bao gồm:

-

-

- Chương trình bảo mật truy cập đám mây (CASB)

- Nền tảng bảo vệ dữ liệu công việc trên đám mây (CWPP)

- Quản lý tư thế bảo mật đám mây (CSPM)

- Phân tích kinh doanh / trí tuệ

- Nhật ký

- Hạn chế IP

- Cổng API

- Internet of Things (IoT)

-

Phần mềm như một dịch vụ (SaaS)

Các điều khoản về quyền sở hữu bảo mật trong SaaS được thêm vào CSP, như một phần của hợp đồng dịch vụ của họ. SaaS thường lưu trữ vật lý, cơ sở hạ tầng, siêu giám sát, lưu lượng mạng và hệ điều hành của doanh nghiệp. Các ứng dụng SaaS và kiểm soát cơ sở hạ tầng có thể bao gồm:

-

-

- Thực thi ngăn chặn mất dữ liệu (DLP)

- Ngăn chặn chia sẻ trái phép dữ liệu nhạy cảm

- Chặn đồng bộ hóa hoặc tải dữ liệu công ty xuống thiết bị cá nhân

- Phát hiện tài khoản bị xâm phạm, các mối đe dọa nội bộ và phần mềm độc hại

- Tăng khả năng hiển thị đối với các ứng dụng không được

- Kiểm tra cấu hình sai

-

Các yếu tố kiến trúc mới của bảo mật doanh nghiệp trong đám mây

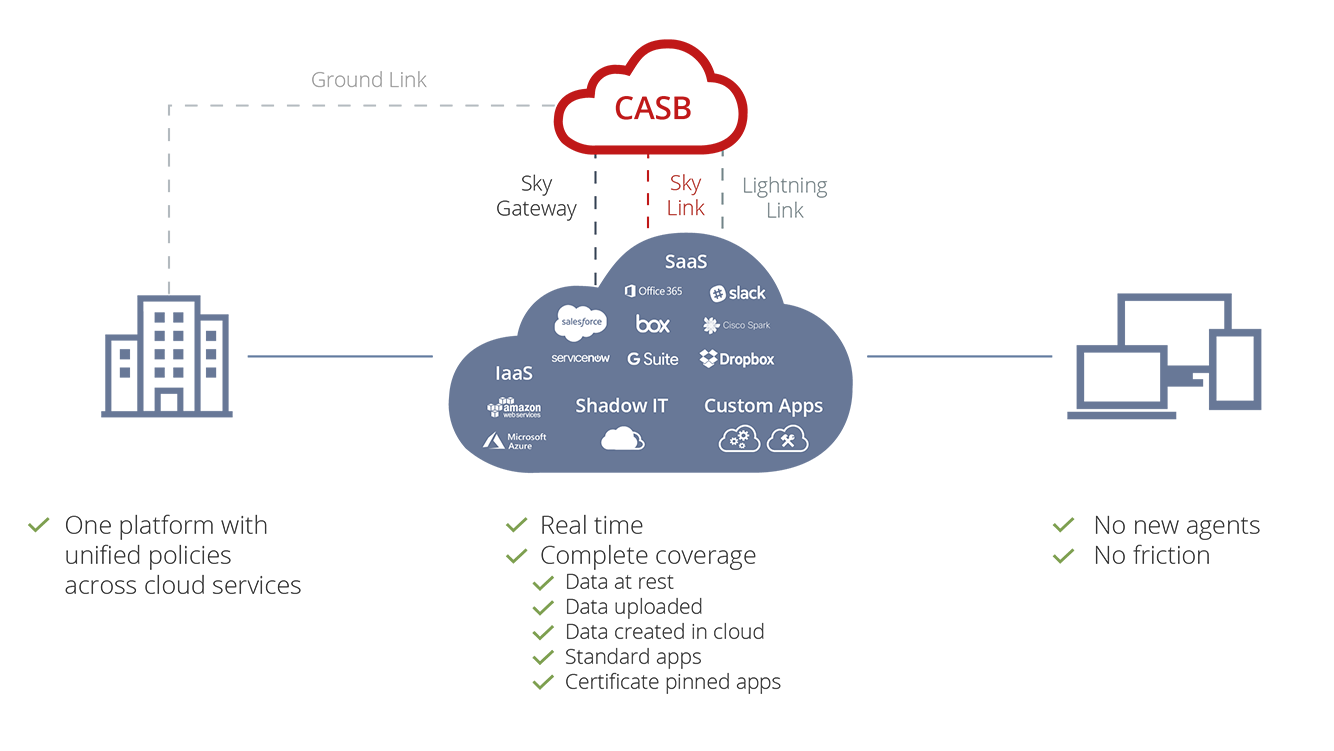

1. CASB-Anchored Multi-Cloud Safety Net:

-

-

- Cloud Edge

- Kiểm soát phòng ngừa và giám sát lưu lượng liên quan đến đám mây

- Dữ liệu, hành vi của người dùng và giám sát hoạt động trong và trên các SaaS được phép và trái phép CSP

- Bảo vệ phần mềm độc hại trên các CSP

- Bảo vệ sử dụng đám mây khác

- Cơ sở hạ tầng đám mây

- Quản lý cấu hình cho IaaS hoặc PaaS

- Bảo mật vùng chứa, bảo vệ dữ liệu và các khía cạnh dùng chung khác, bảo mật ứng dụng

- Lưu lượng trong đến từ IaaS hoặc PaaS

- Quản lý mối đe dọa

-

2. Cross-CSP nhận dạng, ủy quyền và xác thực

-

-

- Phải được triển khai trên tất cả các nhà cung cấp đám mây đang sử dụng và ủy quyền hoặc xác thực bảo mật

-

3. CSP và Dự án ứng dụng cơ bản về bảo mật

-

-

- Triển khai, cấu hình và kiểm tra thiết kế và cấu hình bảo mật nhất thiết trong mỗi SaaS hoặc IaaS/PaaS CSP, như cấu hình CSP-end IAM hoặc cấu hình mạng. Thường được thực hiện ban đầu thông qua các dự án riêng lẻ, sau đó tập trung cho các dự án ứng dụng trong một CSP cụ thể.

-

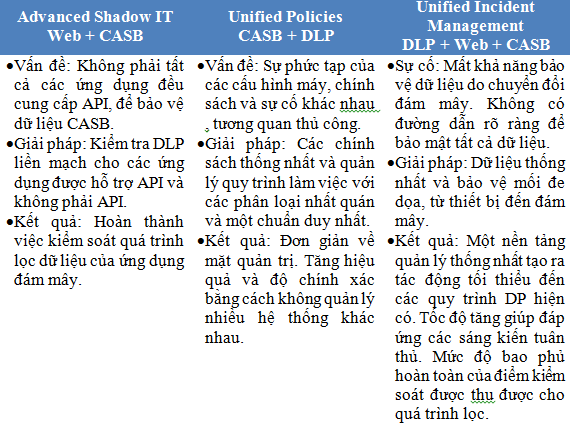

Những thách thức và lợi ích của khách hàng trong Cloud Security

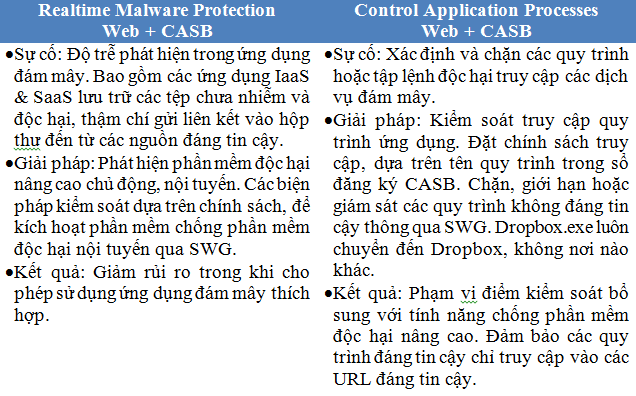

Những thách thức về phần mềm độc hại

Kiến trúc Cloud Security doanh nghiệp

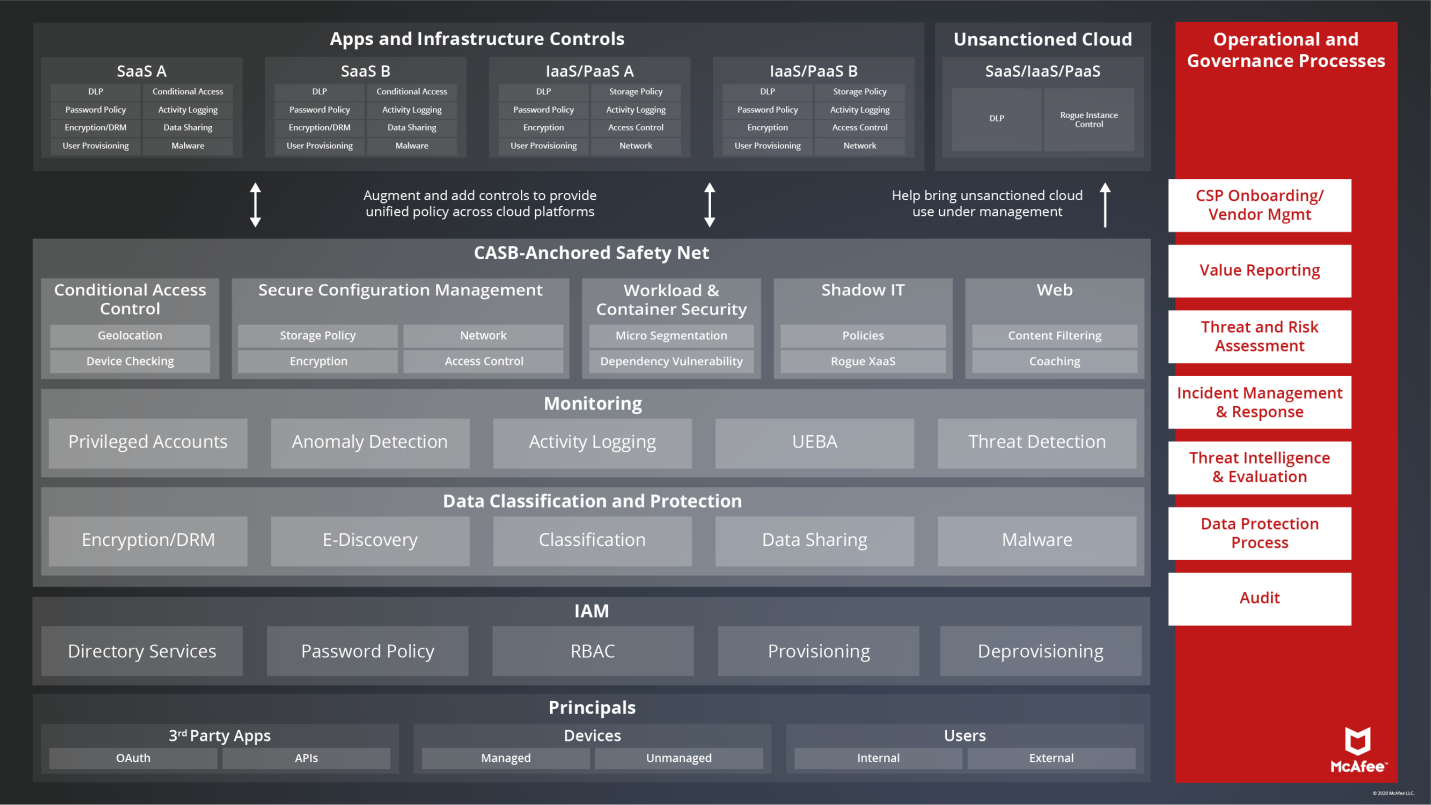

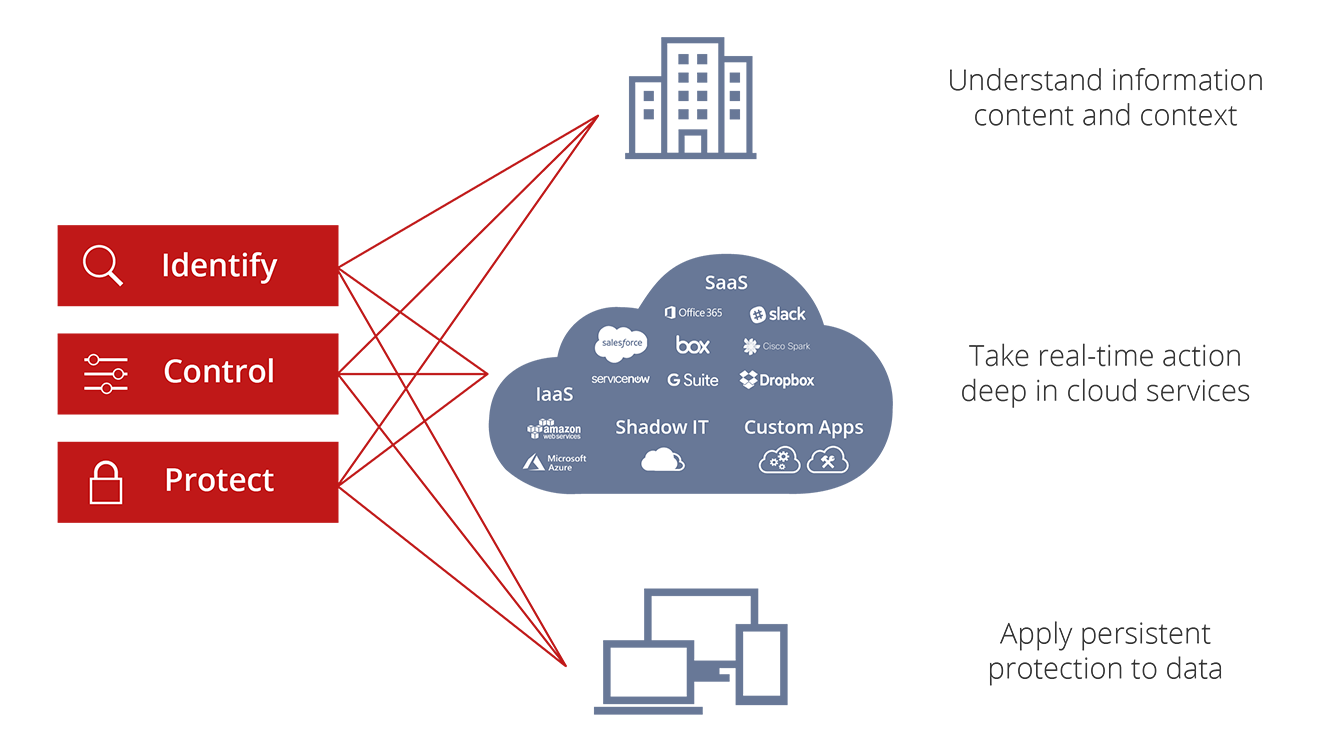

Các lớp cấp cao của kiến trúc bảo mật đám mây doanh nghiệp nên bao gồm những điều sau và chúng ta hãy xem xét Kiến trúc bảo mật đám mây của doanh nghiệp bằng cách sử dụng McAfee Unified Cloud Edge làm ví dụ:

1. Mạng an toàn chéo CSP ( Ví dụ: McAfee Cloud Edge )

-

-

- Điều này bao gồm CASB, bao gồm kiểm tra cấu hình, bảo vệ sử dụng đám mây, kiểm soát việc di chuyển dữ liệu đến các nhà cung cấp đám mây khác hoặc thiết bị di động thiết bị, hành vi của người dùng và quản lý hoạt động trên các nhà cung cấp đám mây, DLP và bảo vệ phần mềm độc hại.

- Cung cấp proxy bảo vệ web, để triển khai các biện pháp kiểm soát phòng ngừa dựa trên dữ liệu CASB.

- Cung cấp DLP trên các nhà cung cấp đám mây của doanh nghiệp.

-

2. Nhận dạng, ủy quyền và xác thực chéo CSP

-

-

- Phải được triển khai trên tất cả các nhà cung cấp đám mây trong bảo mật người dùng và ủy quyền hoặc xác thực.

-

3. CSP và Dự án ứng dụng cơ bản về bảo mật

-

-

- Điều này bao gồm việc triển khai, cấu hình và kiểm tra các công cụ do CSP cung cấp. Nó thường được thực hiện ban đầu thông qua các dự án riêng lẻ, sau đó tập trung cho các dự án ứng dụng trong một CSP cụ thể.

-

-

-

- Để bảo mật đám mây có thể hành động được, dữ liệu phải được chia sẻ với SOC theo cách có thể hành động được, do đó, các khía cạnh kiến trúc của bộ công cụ SOC ở bên phải.

-

4.Kiểm soát cơ sở hạ tầng và ứng dụng Per-CSP

-

-

- Lớp màu xanh lá cây trong biểu đồ này đại diện cho các triển khai đám mây riêng lẻ và các điều khiển đám mây riêng cần thiết, cho kiến trúc trong mỗi lần triển khai. (Đây là một gợi ý. Hầu hết các tổ chức có hơn bốn nhà cung cấp đám mây. Vấn đề là các loại kiểm soát này phải được đưa vào thiết kế cho mỗi lần triển khai.)

-

5. Kiểm soát đám mây không hoạt động

-

-

- Hộp hình quả đào ở bên phải của lớp màu xanh lá cây, đại diện cho các hoạt động sử dụng không có hiệu quả của đám mây, có thể được báo cáo và quản lý tích cực bởi lớp lưới an toàn được gắn bởi CASB.

-

6. Kiểm soát lưới an toàn có CASB

-

-

- Lớp cá hồi, có nhãn CASB, đại diện cho một lớp lưới an toàn đa đám mây, cung cấp giá trị cho tất cả các lần triển khai và được gắn bởi CASB. Lớp này cũng sẽ bao gồm các công cụ DLP và Web Proxy.

-

7. IAM

-

-

- Lớp màu vàng đại diện cho IAM, một lớp nền tảng của kiến trúc bảo mật đám mây, ngay cả khi không phải là “phạm vi mới” hoàn toàn.

-

8. SOC/Bộ công cụ bảo mật doanh nghiệp trung tâm

-

-

- Lớp này đại diện cho các bộ công cụ SOC phải được thông báo, để làm cho thông tin bảo mật có thể hành động được. Để xây dựng một kiến trúc đám mây an toàn, bạn nên triển khai lớp “mạng lưới an toàn” do InfoSec đại diện bởi Unified Cloud Edge của McAfee.

-

McAfee Cloud Security giúp phát triển kinh doanh

Các dự án đám mây đang thúc đẩy sự đổi mới. Nhưng sự chậm chạp lớn nhất đối với các dự án đám mây là bảo mật. Làm chậm các dự án thúc đẩy đổi mới hoặc các dự án, phù hợp với tính năng cạnh tranh quan trọng nhất trong doanh nghiệp, có rủi ro nghiêm trọng.

Với kiến trúc bảo mật đa đám mây, tổ chức của bạn có thể tập trung vào công việc bảo mật cho từng dự án và phụ thuộc vào các dịch vụ bảo mật CSP chéo, được quản lý tập trung từ nhóm InfoSec. Nó tương tự như phụ thuộc vào mạng lưới an toàn bảo mật, triển khai ứng dụng tùy chỉnh trong trung tâm dữ liệu của riêng bạn.

Điều này giúp doanh nghiệp của bạn tận dụng sự đổi mới trên đám mây nhanh hơn, ít rủi ro hơn do bảo vệ an ninh nhất quán, hoàn chỉnh trên từng nền tảng.

McAfee Unified Cloud Edge sử dụng bảo mật đám mây quan trọng cho Kiến trúc Cloud Security:

-

-

- Tất cả các dịch vụ đám mây: Shadow được phép sử dụng từ nhà phát triển cung cấp dịch vụ

- Tất cả người dùng: Từ xa, tại chỗ và bên thứ ba

- Tất cả các thiết bị: Được quản lý và không được quản lý

- Khả năng hiển thị: Khả năng hiển thị nhất quán đối với nơi dữ liệu và người dùng của bạn sẽ đến.

- Kiểm soát: Kiểm soát dữ liệu từ thiết bị đến đám mây, cùng với tính năng bảo vệ khỏi mối đe dọa do UBA cung cấp, ngăn chặn mất dữ liệu (DLP) và kiểm soát cộng tác

- Ngăn chặn mối đe dọa : Sự hội tụ của CASB và SWG đưa ra phần mềm độc hại trong zero-day, cung cấp khả năng cách ly trình duyệt từ xa và ứng dụng đám mây với các màn hình điều khiển.

-

McAfee đặc biệt khuyến nghị các nhà lãnh đạo bảo mật làm việc để lập ngân sách, tài trợ và thúc đẩy việc triển khai lớp “mạng lưới an toàn” do InfoSec kiểm soát, được đại diện bởi giải pháp Unified Cloud Edge của McAfee, phối hợp với việc triển khai đám mây. Khi quyền kiểm soát IaaS, PaaS và SaaS được ủy quyền cho người dùng bên ngoài IT và InfoSec, có thể xảy ra cấu hình sai và các biến thể thiết kế không cần thiết. Điều quan trọng là phải cung cấp cho các nhóm InfoSec môi trường khác trên các dịch vụ đám mây, để duy trì lợi ích của việc tăng tốc kinh doanh từ đám mây.

Trân trọng cám ơn quý độc giả./.

Bài đọc tham khảo thêm cho bạn

Biên dịch: Lê Toản – Iworld.com.vn

more recommended stories

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”Vào ngày 07.11.2023, Arotech, Autodesk, Lenovo.

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2Nếu bạn đang tìm kiếm một.

Phân tích mối đe dọa trong Microsoft 365 Defender

Phân tích mối đe dọa trong Microsoft 365 DefenderThreat analytics là giải pháp thông.

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệp

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệpBảo mật vẫn là một trong.

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệp

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệpTrong thời gian gần đây, cộng.

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise Monitor

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise MonitorTổng quan toàn diện Paessler PRTG.