Zero Trust khuyến khích khái niệm: các tổ chức không nên tin tưởng vào bất kỳ một entity (thực thể) nào nằm bên trong hoặc bên ngoài network perimeter (vành đai mạng) của mình theo một kiểu đã được xác định trước.

Việc áp dụng mô hình bảo mật Zero Trust cuối cùng cũng đang dần họat động hiệu quả hơn. Vào tháng 2 năm 2020 (trước khi đại dịch càn quét thế giới), một cuộc khảo sát bao gồm hơn 400 người ra quyết định bảo mật về công nghệ thông tin (CNTT) do Cybersecurity Insiders và Pulse Secure thực hiện đã cho thấy 72% các tổ chức đang có kế hoạch đánh giá hoặc triển khai Zero Trust cho chiến lược bảo mật của họ trong suốt năm đó. Sau đó, vào tháng 5 năm 2021, Sắc lệnh Hành pháp của Tổng thống Joe Biden về Cải thiện An ninh mạng Quốc gia đã dặt ra thử thách thông qua việc thừa nhận tình trạng xuống cấp của mô hình liên bang về an ninh mạng của Hoa Kỳ và sự cần thiết của việc triển khai Kiến trúc Zero Trust.

Trong bài viết này, chúng tôi sẽ giải thích ngắn gọn về Zero Trust, những điều cần thiết để triển khai mô hình này và tại sao ngày càng nhiều mối quan tâm được hướng đến cho cấu trúc này.

Zero Trust là gì?

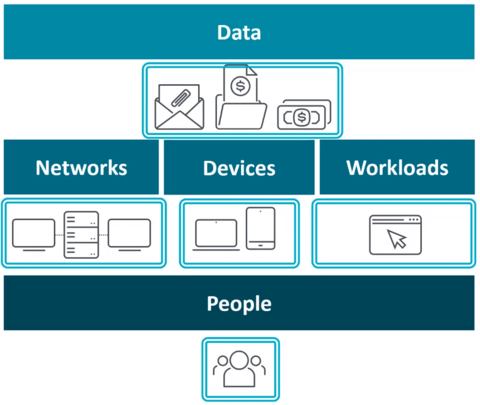

Theo Forrester (công ty đã tạo ra khái niệm này vào năm 2010), trái ngược với mô hình bảo mật dựa trên perimeter (vành đai) truyền thống được xây dựng với tiền đề “tin tưởng nhưng phải kiểm chứng”, Zero Trust cho rằng các tổ chức không bao giờ nên tin tưởng bất kỳ một enitity (thực thể) nào, dù là nội bộ hay từ bên ngoài. Nói cách khác, “đừng bao giờ tin tưởng, hãy luôn kiểm chứng.” Mô hình Zero Trust xây dựng bảo mật xung quanh từng tài nguyên và thực thể quan trọng của một tổ chức như: dữ liệu, mạng, thiết bị, khối lượng công việc và nhân lực.

Hình 1. Mô hình Zero Trust xây dựng bảo mật xung quanh từng tài nguyên quan trọng của một tổ chức

Trong mô hình bảo mật CNTT truyền thống, hình thái bảo mật của một tổ chức phải giống như một lâu đài được thủ thế bằng một con hào: tương trưng cho mạng. Trong một thiết lập như vậy, rất khó để có được quyền truy cập vào tài nguyên của tổ chức từ bên ngoài mạng. Đồng thời, ai ở bên trong mạng cũng sẽ được mặc định coi là đáng tin cậy. Tuy nhiên, vấn đề với phương pháp này là một khi kẻ tấn công có quyền truy cập vào mạng và nhờ đó được mặc định là đáng tin cậy, thì tất cả tài nguyên của tổ chức đều sẽ chuẩn bị “đi tong”.

Ngược lại, mô hình Zero Trust cho rằng những kẻ tấn công ở bên trong mạng cũng nhiều chẳng kém bên ngoài. Vì lý do này, không thể cứ theo mặc định mà trao bừa sự tin tưởng cho người dùng và thiết bị.

Hình 2. Đồ họa hoạt hình minh họa mô hình bảo mật dựa trên perimeter (vành đai) truyền thống

Hình 3. Đồ họa hoạt hình minh họa mô hình bảo mật Zero Trust

Một tổ chức cần làm gì để triển khai mô hình Zero Trust?

Có ba lĩnh vực năng lực cốt lõi mà một tổ chức nên phát triển khi triển khai mô hình Zero Trust:

1. Khả năng hiển thị: Xác định các thiết bị và tài nguyên cần được giám sát và bảo vệ. Bảo vệ một tài nguyên mà bạn không biết đến là điều bất khả thi. Vì thế không thể thiếu đi khả năng hiển thị tất cả các tài nguyên và điểm truy cập của bạn.

2. Chính sách: Thiết lập các biện pháp kiểm soát chỉ cho phép những người cụ thể truy cập vào những tài nguyên cụ thể trong những điều kiện cụ thể. Nói cách khác, các chính sách liên quan đến các biện pháp kiểm soát cần có độ chi tiết.

3. Tự động hóa: Tự động hóa các quy trình để đảm bảo áp dụng chính xác các chính sách và cho phép tổ chức thích ứng nhanh chóng với bất kỳ sai lệch nào so với các quy trình tiêu chuẩn.

Dựa trên các khả năng cơ bản được nêu ra ở đây, chúng ta có thể định nghĩa Zero Trust là một mô hình bảo mật xây dựng hệ thống phòng thủ quanh từng entity (thực thể) sau như: dữ liệu, mạng, thiết bị, khối lượng công việc và nhân lực.

Điều gì đang thúc đẩy sự quan tâm trở lại và việc áp dụng mô hình Zero Trust?

Với một môi trường Zero Trust, bạn không chỉ có quyền kiểm soát và hiểu biết về tất cả các dữ liệu của mình (ở mọi lúc), mà trong trường hợp xảy ra vi phạm bảo mật, bạn còn có thể nhanh chóng phát hiện thời điểm và vị trí mà những kẻ tấn công có khả năng đã ăn cắp dữ liệu của bạn theo – Forrester giải thích. Xem xét Báo cáo về tổn phí của một vụ vi phạm dữ liệu năm 2020 của IBM, Ponemon Institute tiết lộ tổn phí trung bình của một vụ vi phạm dữ liệu trên toàn cầu là 3,86 triệu đô la Mỹ và thời gian trung bình để xác định và ngăn chặn một vi phạm là 280 ngày, đến đây thì mô hình Zero Trust có vẻ khá hấp dẫn.

Mặt khác, với sự gia tăng không ngừng của xu hướng “mang theo thiết bị của riêng bạn” (BYOD) và hiện tượng làm việc từ xa, ngày càng nhiều nhân viên cần có quyền truy cập vào tài nguyên nội bộ của tổ chức mình mọi lúc mọi nơi để đáp ứng nhu cầu công việc. Điều đáng chú ý là trong đại dịch, chúng ta đã chứng kiến sự gia tăng “khủng” của những nỗ lực tấn công bằng brute-force (một hình thức thử mật khẩu thủ công) hòng chống lại giao thức điều khiển máy tính từ xa (RDP) – cho thấy sự quan tâm cao của tội phạm mạng trong việc lợi dụng tình hình làm việc từ xa hiện nay.

Một thành phần khác thúc đẩy Zero Trust là việc ngày càng gia tăng sự áp dụng và sử dụng các dịch vụ lưu trữ trên cloud. Cloud thường lưu trữ dữ liệu, tài nguyên và thậm chí cả những dịch vụ quan trọng của các tổ chức.

Các “vật chủ trung gian” khác đã tỏ ra có hại cho mô hình bảo mật dựa trên perimeter (vành đai) là: các cuộc tấn công chuỗi cung ứng (như trường hợp của NoxPlayer, một trình giả lập Android được các game thủ sử dụng để chơi các game di động trên PC và Mac của họ), dịch vụ thuê ngoài và tỷ lệ thay đổi nhân sự, và vô vàn nhiều yếu tố nữa.

Để tìm hiểu và chọn mua các sản phẩm bảo mật của ESET, vui lòng truy cập trang tại đây!

Biên dịch bởi Võ Thùy Linh– Iworld.com.vn

more recommended stories

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”Vào ngày 07.11.2023, Arotech, Autodesk, Lenovo.

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2Nếu bạn đang tìm kiếm một.

Phân tích mối đe dọa trong Microsoft 365 Defender

Phân tích mối đe dọa trong Microsoft 365 DefenderThreat analytics là giải pháp thông.

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệp

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệpBảo mật vẫn là một trong.

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệp

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệpTrong thời gian gần đây, cộng.

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise Monitor

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise MonitorTổng quan toàn diện Paessler PRTG.