được viết bởi Jonathan Wharton-Street

Những mối đe dọa từ phần mềm tống tiền (Ransomware) đang ngày càng rộ lên trong những năm gần đây. Bời vì hàng rào bảo mật của các chương trình liên kết “as-a-service” rất thấp, đã khiến các nhóm tấn công phát triển ngày càng mạnh mẽ. Cùng với hệ thống chăm sóc sức khỏe, ngành giáo dục cũng bị ảnh hưởng nặng trong cao trào của đại dịch, đặc biệt là ở Vương quốc Anh. Thật không may, những mối lo ngại này trở nên rất gay gắt vào năm 2021: Trung tâm An ninh mạng Quốc gia (NCSC) gần đây đã đưa ra lời cảnh báo mới về sự gia tăng các cuộc tấn công có quy mô nằm vào hệ thống các trường học, cao đẳng và đại học.

Qua trao đổi với các khách hàng trong ngành giáo dục, chúng tôi hiểu được việc thiếu khả năng hiển thị tập trung và thiếu khả năng quản lý trên môi trường và hệ thống kết hợp đã tạo áp lực lên nguồn nhân lực để quản lý các hệ thống/ bảng điều khiển khác nhau từ nhiều nhà cung cấp. Tuy nhiên quan trọng hơn hết, chính điều này đã tạo rủi ro nguy cơ bỏ sót các mối đe dọa hay sự chậm trễ trong việc phát hiện các mối đe dọa này. Trend Micro cũng hiểu rằng các công trình Nghiên cứu từ bên thứ 3 (hay hiểu là nghiên cứu từ lĩnh vực giáo dục) mang lại doanh thu cần thiết cho các nhà học giả có kiến thức và chuyên môn cao, có thể nói giáo dục là một trong những lĩnh vực đáng lo ngại nhất trước mối đe dọa từ ransomware – theo nhận định của Trend Micro.

Trong phần 1 của loạt blog về ransomware trong ngành giáo dục, chúng ta sẽ xem xét quy mô của mối đe dọa và tìm hiểu xem nơi nào có nguồn lực tốt nhất để điều hướng việc giảm thiểu chúng.

Trong vị trí người bị tấn công

Mảng giáo dục đã trở thành mục tiêu yêu thích của các nhóm tống tiền vì một số lí do. Đội CNTT của các học viện bị xem là kém hơn so với các tổ chức cá nhân của các lĩnh vực khác, chính vì vậy dễ bị xâm hại trước những cuộc tấn công tinh vi. Do đại dịch COVID-19 kéo dài, bọn họ cũng chịu nhiều áp lực tiếp tục giảng dạy và giúp học sinh theo kịp bài vở. Khi nói đến chiến thuật tống tiền kép, có rất nhiều dữ liệu nhạy cảm có thể sử dụng làm đòn bẩy để ép buộc giao dịch chuộc thông tin, từ các bản nghiên cứu đến dữ liệu tài chính và thông tin cá nhân của nhân viên, học sinh và phụ huynh.

Trung tâm NCSC tuyên bố rằng các cuộc tấn công cũng dẫn đến việc làm mất bài tập của sinh viên và dữ liệu xét nghiệm COVID-19.

Một thách thức đặc biệt mà ngành này phải đối mặt có liên quan đến thiết kế mạng. Đội bảo mật CNTT phải quản lý việc phân tán mạng lưới thông tin trong khuôn viên nhà trường, với số lượng lớn người dùng và thiết bị khác nhau – duy trì quyền truy cập mở mà không tạo nền tảng cho tấn công mạng. Rủi ro của việc truy cập trái phép càng được nhân lên theo thời gian khi áp dụng phương án học trực tuyến trong thời gian giãn cách xã hội do đại dịch.

Các báo cáo chỉ ra

Trung tâm NCSC đã cảnh báo về bốn kỹ thuật truy cập từ xa mà các cơ sở giáo dục cần phải đề phòng:

Phương thức điều khiển máy tính từ xa (Remote Desktop Protocol – RDP): “véc-tơ” phổ biến nhất trong việc xâm nhập mạng. Do RDP được sử dụng quá phổ biến bởi những người làm việc/ học tập tại nhà trong giai đoạn đại dịch xay ra. Những kẻ tấn công kiểu lừa đảo, brute force (hình thức tấn công bằng cách thử mật khẩu đúng sai) hoặc thậm chí mua thông tin đăng trên Dark Web nhằm chiếm đoạt của các điểm cuối này.

Các lỗ hổng VPN : báo cáo đã chỉ ra nhiều lỗi trong sản phẩm của Citrix, Fortinet, Pulse Secure, Palo Alto Networks. Các nhà cung cấp khác cũng đã bị khai thác trong hai năm qua nhằm mục đích truy cập mạng. Một lần nữa, việc chuyển sang học trực tuyến và sử dụng VPN ngày càng tăng đã tạo tiền đề cho các cuộc tấn công mạng diễn ra.

Lừa đảo (Phising): một phương pháp đã được thử nghiệm để triển khai ransomware và các phần mềm độc hại khác, thường thông qua đường liên kết bị nhiễm hoặc các tệp có gài bẫy đính kèm.

Các lỗ hổng bảo mật khác: Không chỉ có VPN bị lộ. Các thiết bị chưa được vá lỗi vẫn chạy các phần mềm có lỗi như Microsoft Exchange Server cũng có nguy cơ bị ransomware khai thác, bao gồm các hệ thống Windows và Linux cũ.

Khi chúng đã đặt chân trong hệ thống mạng của ngành giáo dục, kẻ tấn công thưởng sử dụng các công cụ hợp pháp như Mimikatz, PsExec, và Cobalt Strike để di chuyển ngang và nâng đặc quyền mà không kích hoạt bất kì cảnh báo an ninh nào. Theo trung tâm NCSC, môi trường bài bản như PowerShell cũng được sử dụng để để phân tán ransomware một cách bí mật hơn, trong khi các thiết bị sao lưu và kiểm tra bị phá hoại để việc khôi phục dữ liệu trở nên khó khăn.

Đã đến lúc chống lại bọn tội phạm mạng

Việc ngăn chặn các cuộc tấn công ransomware ngay lập tức là điều không cần phải bàn cải, hoặc ít nhất nó phải bị phát hiện sớm nhất có thể. Các cuộc tấn công gần đây vào trường Đại học Portsmouth và trường Đại học Hertfordshire đã gây gián đoạn rất lớn và kéo dài nhiều ngày cho sinh viên, cũng như tổn thất về danh tiếng cho chính các viện đào tạo. Việc gầy dựng lại, dọn dẹp và mất giờ dạy cũng ảnh hưởng đến tài chính của tập thể.

Trong phần tiếp theo của loạt blog ngắn này, chúng ta sẽ xem xét xem các trường học, cao đẳng và đại học có thể làm gì để giảm thiểu các mối đe dọa có xu hướng ngày càng gia tăng này. Bài blog cũng sẽ bao gồm các giải pháp của Trend Micro để có thể trợ giúp và hướng dẫn bảo mật thực tiễn tốt nhất mà người đọc có thể thực hành.

Xem trọn bộ bài viết:

- Ngành giáo dục của Vương quốc Anh đối phó với đợt tấn công đột biến của Ransomware: Phần 2

- Ngành giáo dục của Vương quốc Anh đối phó với đợt tấn công đột biến của Ransomware: Phần 3

Biên dịch bởi Thanh Hiền – Iworld.com.vn

more recommended stories

Giới thiệu Trend Micro bản quyền cho doanh nghiệp

Giới thiệu Trend Micro bản quyền cho doanh nghiệpQC: Liên hệ Mua Trend Micro.

Giới thiệu Trend Micro Deep Security bản quyền

Giới thiệu Trend Micro Deep Security bản quyềnTổng quan về Trend Micro Deep.

Giới thiệu Trend Micro Apex One bản quyền

Giới thiệu Trend Micro Apex One bản quyềnTrend Micro Apex One & bối.

Giới thiệu Trend Micro Cloud One bản quyền

Giới thiệu Trend Micro Cloud One bản quyềnVấn đề của bảo mật cloud.

Giới thiệu Trend Micro Deep Discovery bản quyền

Giới thiệu Trend Micro Deep Discovery bản quyềnGiới thiệu về Trend Micro Deep.

Giới thiệu Trend Micro Cloud One Workload Security bản quyền

Giới thiệu Trend Micro Cloud One Workload Security bản quyềnTổng quan về Cloud One Workload.

Giới thiệu Trend Micro Cloud One Container Security bản quyền

Giới thiệu Trend Micro Cloud One Container Security bản quyềnTổng quan về Trend Micro Cloud.

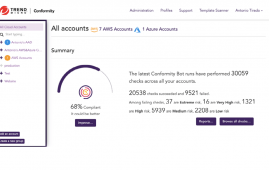

Giới thiệu Trend Micro Cloud One Conformity bản quyền

Giới thiệu Trend Micro Cloud One Conformity bản quyềnBối cảnh ra đời của Trend.