Iworld.com.vn gửi tới độc giả tin tức về kỹ thuật tấn công bằng DLL Sideloading

Giới thiệu

Các cuộc tấn công ransomware là một trong những cuộc tấn công mạng phổ biến nhất giữa các tổ chức. Do sự gia tăng Ransomware-as-a-service (RaaS) trên thị trường chợ đen. RaaS cung cấp ransomware sẵn có cho bọn tội phạm mạng và là một cách hiệu quả để những kẻ tấn công triển khai nhiều loại ransomware trong một khoảng thời gian ngắn.

Thông thường, các nhà phát triển mô hình RaaS bán hoặc cho thuê ransomware một cách tinh vi trên thị trường chợ đen. Sau khi mua giấy phép từ nhà phát triển ransomware, những kẻ tấn công đã phát tán ransomware cho những người dùng khác, lây nhiễm cho họ, mã hóa các tệp và yêu cầu một khoản tiền chuộc khổng lồ bằng Bitcoin. Ngoài ra, có các chương trình giảm giá trên thị trường chợ đen cho các ransomware, trong đó số tiền chuộc sẽ chia cho các nhà phát triển từ tiền chuộc từ nạn nhân. Cách này giúp giảm thời gian và công sức tạo ransomware mới, từ đầu bằng cách sử dụng các ngôn ngữ lập trình tiên tiến và mới nhất.

REvil là một trong những nhà cung cấp ransomware dưới dạng dịch vụ (RaaS) nổi tiếng nhất. Nhóm đã phát hành ransomware Sodinokibi vào năm 2019 và McAfee kể từ đó đã quan sát Revil, bằng cách sử dụng kỹ thuật DLL để thực thi mã ransomware. Ransomware thực sự là hộp chứa hai tệp PE, được nhúng trong phần tài nguyên. Sau khi thực thi thành công, nó sẽ thả hai tệp bổ sung có tên MsMpEng.exe và MpSvc.dll vào thư mục tạm thời. Tệp MsMpEng.exe là tệp được ký số của Microsoft và thời gian là tháng 3 năm 2014 (Hình 1).

Hình-1: Hình ảnh của tệp được ký số của Microsoft

DLL SIDE LOADING

Phần mềm độc hại sử dụng tải các DLL để thực thi mã ransomware. Kỹ thuật này cho phép kẻ tấn công, thực thi các tệp DLL độc hại giả mạo trên các tệp hợp pháp. Kỹ thuật này đã được sử dụng trong nhiều APT, để tránh bị phát hiện. Trong cuộc tấn công này, MsMpEng.exe tải các chức năng của MpSvc.dll trong thời gian thực thi. Tuy nhiên, kẻ tấn công đã thay thế MpSvc.dll sạch, bằng tệp nhị phân ransomware cùng tên. Tệp DLL độc hại có chức năng, với tên là ServiceCrtMain, được thực thi bởi tệp Microsoft Defender. Đây là một kỹ thuật thông minh, được kẻ tấn công sử dụng để thực thi tệp độc hại bằng cách sử dụng mã nhị phân được ký kỹ thuật số của Microsoft.

Hình-2: Hiển thị chức năng Export

PAYLOAD ANALYSIS

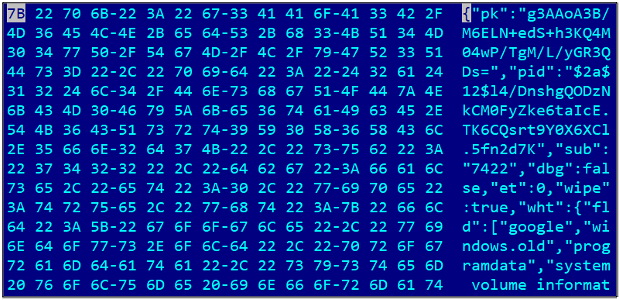

Ransomware sử dụng thuật toán RC4 để giải mã tệp cấu hình và có tất cả thông tin hỗ trợ quá trình mã hóa.

Hình-3: Tệp cấu hình REvil

Sau đó, nó thực hiện kiểm tra ngôn ngữ giao diện người dùng bằng cách sử dụng các hàm GetSystemDefaultUILanguage/ GetUserDefaultUILanguage và so sánh nó với một danh sách được mã hóa cứng, có chứa ID ngôn ngữ của một số quốc gia như thể hiện trong hình bên dưới.

Hình-4: Kiểm tra ngôn ngữ

Các quốc gia bị loại trừ khỏi cuộc tấn công ransomware này được đề cập dưới đây:

|

GetUserDefaultUILanguage |

Country name |

| 0x419 | Russian |

| 0x422 | Ukranian |

| 0x423 | Belarusian |

| 0x428 | Tajik (Cyrilic from Tajikistan) |

| 0x42B | Armenian |

| 0x42C | Azerbaijani (Latin from Azerbaijan) |

| 0x437 | Georgian |

| 0x43F | Kazakh from Kazakhastan |

| 0x440 | Kyrgyzstan |

| 0x442 | Turkmenistan |

| 0x443 | Latin from Uzbekistan |

| 0x444 | Tatar from Russia Federation |

| 0x818 | Romanian from Moldova |

| 0x819 | Russian from Moldova |

| 0x82C | Cyrilic from Azerbaijan |

| 0x843 | Cyrilic from Uzbekistan |

| 0x45A | Syriac |

| 0x281A | Cyrilic from Serbia |

Ngoài ra, ransomware kiểm tra quá trình sử dụng keyboardlayout của người dùng và nó bỏ qua việc lây nhiễm ransomware trong máy trong danh sách quốc gia ở trên.

Hình-5: Kiểm tra bàn phím

Ransomware tạo ra một Global mutex trong máy bị nhiễm để đánh dấu sự hiện diện của nó.

Hình-6: Global Mutex

Sau khi tạo mutex, ransomware sẽ xóa các tệp trong thùng rác, bằng cách sử dụng hàm SHEmptyRecycleBinW để đảm bảo rằng không có tệp nào được khôi phục sau mã hóa.

Hình-7: Thùng rác trống

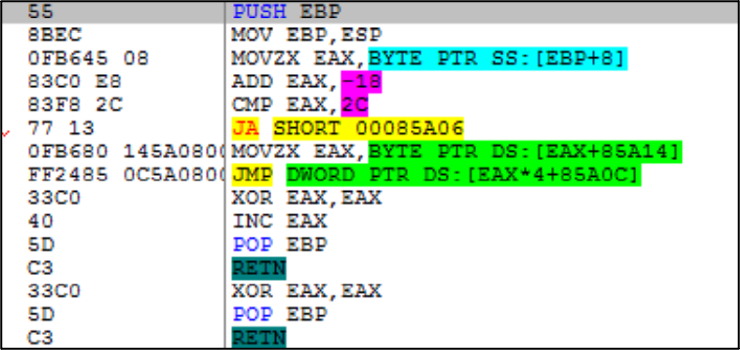

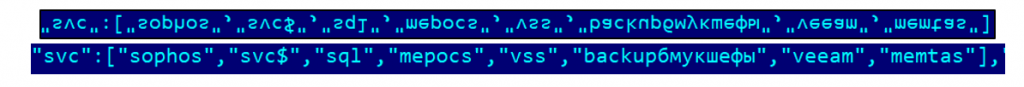

Sau đó, nó liệt kê tất cả các dịch vụ đang hoạt động với sự trợ giúp của hàm EnumServicesStatusExW và xóa các dịch vụ nếu tên dịch vụ khớp với danh sách có trong tệp cấu hình. Hình ảnh dưới đây cho thấy danh sách các dịch vụ được kiểm tra bởi ransomware.

Hình-8: Kiểm tra danh sách dịch vụ

Nó gọi các hàm CreateToolhelp32Snapshot, Process32FirstW và Process32NextW để liệt kê các tiến trình đang chạy và kết thúc những tiến trình khớp với danh sách có trong tệp cấu hình. Các quy trình sau sẽ bị chấm dứt.

- allegro

- steam

- xtop

- ocssd

- xfssvccon

- onenote

- isqlplussvc

- msaccess

- powerpnt

- cad

- sqbcoreservic

- thunderbird

- oracle

- infopath

- dbeng50

- pro_comm_msg

- agntsvc

- thebat

- firefox

- ocautoupds

- winword

- synctime

- tbirdconfig

- mspub

- visio

- sql

- ocomm

- orcad

- mydesktopserv

- dbsnmp

- outlook

- cadence

- excel

- wordpad

- creoagent

- encsvc

- mydesktopqos

Sau đó, nó mã hóa các tệp bằng thuật toán Salsa20 và sử dụng đa tuyến để mã hóa nhanh các tệp. Sau đó, hình nền sẽ được thiết lập với thông báo đòi tiền chuộc.

Hình-9: Hình nền máy tính

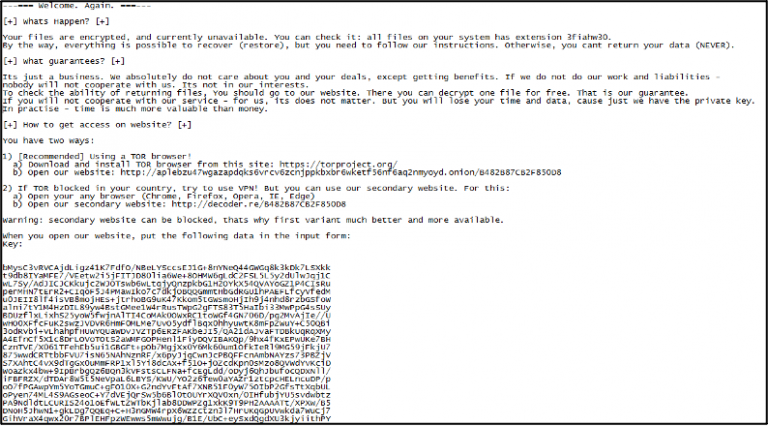

Cuối cùng, ransomware hiển thị các ghi chú đòi tiền chuộc trong máy của nạn nhân. Dưới đây là hình ảnh của readme.txt bị rò rỉ trong máy bị nhiễm virus.

Hình-10: Ghi chú tiền chuộc

IOCs and Coverage

| Type | Value | Detection Name | Detection Package Version (V3) |

| Loader | 5a97a50e45e64db41049fd88a75f2dd2 | REvil.f | 4493 |

| Dropped DLL | 78066a1c4e075941272a86d4a8e49471 | REvil.e | 4493 |

Các quy tắc của chuyên gia, cho phép khách hàng của McAfee mở rộng phạm vi bảo mật của họ. Quy tắc này bao gồm hành vi REvil ransomware này.

MITRE

| Technique ID | Tactic | Technique Details |

| T1059.003 | Execution | Command and Scripting Interpreter |

| T1574.002 | DLL Side-Loading | Hijack Execution Flow |

| T1486 | Impact | Data Encrypted for Impact |

| T1036.005 | Defense Evasion | Masquerading |

| T1057 | Discovery | Process Discovery |

| T1082 | Discovery | System Information Discovery |

Kết luận

McAfee quan sát thấy rằng nhóm Revil, đã sử dụng lỗ hổng logic web oracle (CVE-2019-2725), để phát tán ransomware vào năm ngoái và gần đây đã sử dụng ứng dụng VSA của kaseya, để thực thi ransomware của họ, với sự trợ giúp của DLL sideloading. REvil sử dụng nhiều ứng dụng có lỗ hổng để lây nhiễm ransomware. Tuy nhiên kỹ thuật mã hóa vẫn như cũ. McAfee khuyên bạn nên sao lưu định kỳ các tệp và giữ chúng cách ly khỏi mạng và luôn có sẵn phần mềm chống vi-rút được cập nhật.

Trân trọng cám ơn quý độc giả./.

Link tham khảo thêm cho bạn: https://www.pacisoft.com/bao-mat-security/for-business/mcafee-business.html

Biên dịch: Lê Toản – Iworld.com.vn

more recommended stories

Triển khai & Đào tạo giám sát mạng PRTG

Triển khai & Đào tạo giám sát mạng PRTGPRTG Implementation (Triển khai) Đơn giản.

Tổng quan về VMware Host Client

Tổng quan về VMware Host ClientTrong bài viết ngày hôm nay,.

Giới thiệu sơ lược về VMware Tools

Giới thiệu sơ lược về VMware ToolsVMware Tools là bộ công cụ.

Những yêu cầu quan trọng trong quá trình cài đặt ESXi

Những yêu cầu quan trọng trong quá trình cài đặt ESXiĐể quá trình cài đặt hoặc.

Nâng cấp quá trình di chuyển máy ảo với hệ thống vMotion

Nâng cấp quá trình di chuyển máy ảo với hệ thống vMotionTrong bài viết ngày hôm nay,.

Những điều cần biết khi sử dụng VMware vSphere

Những điều cần biết khi sử dụng VMware vSphereVMware vSphere là nền tảng ảo.

Triển khai và quản lý Kubernetes liền mạch trên Multi-Cloud (Phần 2/3)

Triển khai và quản lý Kubernetes liền mạch trên Multi-Cloud (Phần 2/3)Trong phần đầu tiên của series.

Bảo mật là chìa khóa thành công của mạng 5G

Bảo mật là chìa khóa thành công của mạng 5GIworld.com.vn – Bảo mật là chìa.