Có thể bạn đã từng nghe đến các thuật ngữ như SSL và TLS nhưng bạn có biết chúng là gì và chúng khác nhau như thế nào chưa?

SSL (Lớp cổng bảo mật) và TLS (Bảo mật tầng giao vận) là những phương pháp bảo mật (mã hóa) kết nối giữa trình duyệt mail và máy chủ mail(ví dụ: Outlook và MDaemon) hoặc giữa các máy chủ thư (MDaemon và một máy chủ thư khác chẳng hạn. ). Chúng cũng là các phương pháp để bảo mật thông tin liên lạc giữa các trang web và trình duyệt của bạn. Trong bài viết này, chúng tôi sẽ tập trung vào công dụng của nó để mã hóa các kết nối email.

Nếu không có SSL hoặc TLS, dữ liệu được gửi giữa trình duyệt và máy chủ sẽ được gửi ở dạng văn bản thuần túy. Điều này có khả năng khiến doanh nghiệp bị đánh cắp thông tin bí mật, thông tin đăng nhập bị đánh cắp và các tài khoản được sử dụng để gửi thư rác. SSL và TLS có thể được sử dụng để giúp bảo vệ những dữ liệu đó. SSL và TLS cho phép người dùng truyền những thông tin nhạy cảm như số an sinh xã hội, số thẻ tín dụng hoặc thông tin y tế qua email một cách an toàn.

SSL và TLS hoạt động như thế nào?

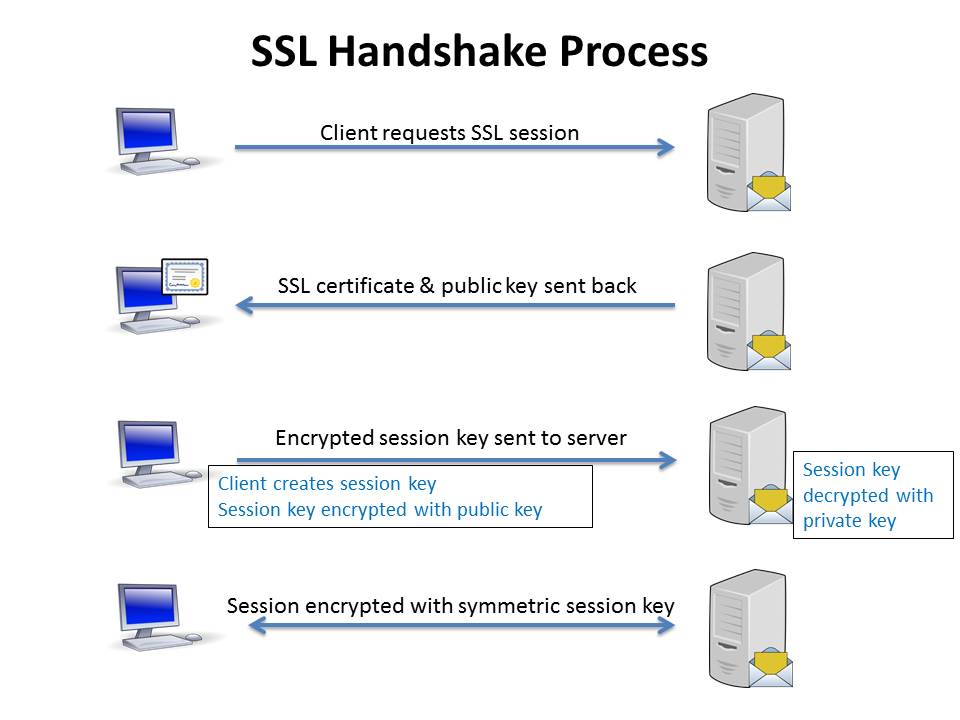

Để sử dụng SSL hoặc TLS, bạn sẽ cần có chứng chỉ số SSL để thiết lập kết nối SSL / TLS. Chứng chỉ số SSL sử dụng một cặp khóa (khóa công khai và khóa riêng tư) để thiết lập kết nối an toàn. Khi một trình duyệt hoặc máy chủ muốn kết nối với một máy chủ khác bằng SSL, kết nối SSL sẽ được thiết lập bằng cách sử dụng một giao thức được gọi là “SSL handshake”. Trong quá trình này, ba khóa được sử dụng để thiết lập kết nối SSL đó là khóa công khai, khóa riêng tư và khóa phiên. Dữ liệu được mã hóa bằng khóa công khai chỉ có thể được giải mã bằng khóa riêng tương ứng và ngược lại. Mã hóa thông qua khóa công khai và khóa riêng chỉ diễn ra trong quá trình SSL handshake để tạo khóa phiên tương ứng. Sau khi kết nối an toàn được thực hiện, tất cả dữ liệu được truyền sẽ được mã hóa bằng khóa phiên.

Sơ đồ sau sẽ cung cấp một góc nhìn tổng quan và đơn giản về cách kết nối SSL được thiết lập

Cả SSL và TLS đều bảo vệ quyền riêng tư của dữ liệu thông qua mã hóa dữ liệu được truyền qua di động, cung cấp mã hóa phía máy chủ(server-side) và phía máy khách (tùy chọn) của kênh liên lạc và giúp đảm bảo tính toàn vẹn của thư.

Lưu lượng POP, IMAP và SMTP sẽ được truyền qua các cổng đã được chỉ định. Theo mặc định, IMAP sử dụng cổng 143, POP sử dụng cổng 110 và SMTP sử dụng cổng 25. IMAP qua SSL / TLS sử dụng cổng 993. POP qua SSL / TLS sử dụng cổng 995 và SMTP qua SSL / TLS sử dụng cổng 465. Để SSL hoạt động trên các kiểu kết nối này, trình duyệt và máy chủ đều phải được định cấu hình để sử dụng các cổng thích hợp và chứng chỉ SSL hợp lệ phải được cài đặt trên máy chủ.

Sự khác biệt giữa SSL và TLS là gì?

Vậy sự khác biệt giữa SSL và TLS là gì? TLS là sự kế thừa của SSL. Nó được giới thiệu vào năm 1999 như một bản nâng cấp lên SSL 3.0, vì vậy TLS 1.0 gần giống với SSL 3.0 và đôi khi được gọi là SSL 3.1, mặc dù TLS không tương thích với SSL 3.0. Số phiên bản cho SSL là 1.0, 2.0 và 3.0, trong khi TLS sử dụng kiểu đánh số khác – 1.0, 1.1, 1.2.

Vì TLS không tương thích với SSL 3.0,trình duyệt và máy chủ phải thiết lập đồng nhất về giao thức sẽ sử dụng. Điều này được thực hiện thông qua quá trình xác nhật được gọi là “bắt tay”. Nếu không thể sử dụng TLS, kết nối có thể trở lại SSL 3.0.

Không cần quá nhiều chuyên môn kỹ thuật (có rất nhiều phương pháp trên màn giải thích sự khác biệt về sự khác biệt kỹ thuật giữa SSL và TLS), dưới đây là một số điểm khác biệt giữa SSL và TLS:

TLS có nhiều mô tả cảnh báo hơn – Khi gặp sự cố với kết nối SSL hoặc TLS, bên gặp sự cố sẽ gửi thông báo cảnh báo.

SSL có 12 thông báo cảnh báo sau:

- Đóng Thông báo

- Tin nhắn không mong muốn

- Sự cố ngoại lệ Bad Record MAC

- Giải nén Thất bại

- Xác nhận thất bại

- Không có Chứng chỉ bảo mật

- Chứng chỉ bảo mật kém

- Chứng chỉ bảo mật không được hỗ trợ

- Chứng chỉ bị thu hồi

- Chứng chỉ đã hết hạn

- Chứng chỉ shông xác định

- Thông sốhợp pháp

TLS có các thông báo cảnh báo bổ sung sau:

- Giải mã không thành công

- Tràn bản ghi

- CA không xác định được(Tổ chức phát hành chứng chỉ )

- Truy cập bị từ chối

- Lỗi giải mã

- Giải mã lỗi

- Export bị hạn chế

- Giao thức liên mạng

- Không đủ bảo mật

- Lỗi nội bộ

- Người dùng bị hủy

- Không thương lượng(No renegotiation)

- Tiện ích mở rộng không được hỗ trợ

- Chứng chỉ không hợp lệ

- Tên không thể nhận dạng

- Phản hồi trạng thái chứng chỉ kém

- Chứng chỉ có giá trị kém

- PSK không xác định

- Không có giao thức ứng dụng

TLS sử dụng HMAC để xác thực tin nhắn – SSL xác minh tính toàn vẹn của tin nhắn (để xác định liệu tin nhắn có bị thay đổi hay không) bằng cách sử dụng Mã xác thực tin nhắn (MAC) sử dụng MD5 hoặc SHA. Mặt khác, TLS sử dụng HMAC, cho phép hoạt động với nhiều hàm băm hơn – không chỉ MD5 và SHA.

TLS sử dụng một tập hợp các bộ mật mã khác nhau.

Bộ mật mã về cơ bản là sự kết hợp các thao tác xác thực, mã hóa, mã xác thực tin nhắn (MAC) và các thuật toán trao đổi khóa được sử dụng để thỏa thuận cài đặt xác thực cho kết nối mạng. Bạn có thể tìm hiểu thêm thông tin tại đây: https://en.wikipedia.org/wiki/Cipher_suite

Tại sao SSL và TLS lại cần thiết?

Các doanh nghiệp có trách nhiệm bảo vệ dữ liệu tài chính như thông tin thẻ tín dụng và hồ sơ người tiêu dùng như tên, địa chỉ, số điện thoại và thông tin y tế. Nếu không có một hình thức mã hóa nào, cho dù thông qua kết nối được mã hóa bằng SSL & TLS, hoặc bằng cách tự mã hóa thư bằng Virtru hoặc OpenPGP, dữ liệu nhạy cảm có thể dễ bị hacker và các hình thức truy cập trái phép khác tấn công.

Phương pháp nào được đề xuất?

SSL 3.0 gặp phải một lỗ hổng nổi tiếng được gọi là lỗ hổng POODLE. POODLE là viết tắt của Padding Oracle On Downgraded Legacy Encryption. Nhấp vào đây để xem tổng quan về lỗ hổng này và các phương thức được đề xuất. Một giải pháp được đề xuất trong phần tổng quan là vô hiệu hóa hoàn toàn giao thức SSL 3.0 trên trình duyệt và máy chủ. Điều này có thể không hữu ích, vì nó có thể ảnh hưởng đến các hệ thống cũ vẫn đang sử dụng SSL 3.0.

Chúng tôi khuyên bạn nên sử dụng TLS bất cứ khi nào có thể. TLS 1.2 hiện là phiên bản bảo mật tốt nhất, nhưng nó vẫn chưa được hỗ trợ trên toàn cầu. Hỗ trợ TLS 1.1+ không được bổ sung cho đến Windows 7 và Server 2008 R2, vào năm 2009.

Giao thức mã hóa và mật mã được sử dụng bởi MDaemon và SecurityGateway phụ thuộc vào hệ điều hành và có thể được cấu hình thông qua đăng ký. Bạn có thể sử dụng công cụ IIS Crypto miễn phí để đặt các khóa đăng ký thích hợp. Thông tin thêm tại đây:https://www.nartac.com/Products/IISCrypto

Chúng tôi hy vọng thông tin này giúp bạn đọc làm rõ bất kỳ câu hỏi nào về SSL và TLS cũng như phương pháp mã hóa nào được khuyên dùng. Như mọi khi, nếu bạn có câu hỏi hoặc nhận xét, hãy cho chúng tôi biết!

Biên dịch bởi Thảo Vân – iworld.com.vn

more recommended stories

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệp

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệpTrong thời gian gần đây, cộng.

Bảo vệ dữ liệu doanh nghiệp với Microsoft 365: 10 cách đảm bảo an toàn và bảo mật tối đa

Bảo vệ dữ liệu doanh nghiệp với Microsoft 365: 10 cách đảm bảo an toàn và bảo mật tối đaTheo thống kê từ Diễn đàn.

3 cách đáp ứng kì vọng làm việc kết hợp với Microsoft Teams và Microsoft 365

3 cách đáp ứng kì vọng làm việc kết hợp với Microsoft Teams và Microsoft 365Ngày nay, hơn 270 triệu người.

Microsoft Teams giúp ứng dụng Breakthru mang lại phúc lợi cho 45.000 tổ chức như thế nào?

Microsoft Teams giúp ứng dụng Breakthru mang lại phúc lợi cho 45.000 tổ chức như thế nào?Trong thời đại làm việc kết.

Xây dựng các ứng dụng cộng tác bằng Microsoft Teams và Microsoft 365

Xây dựng các ứng dụng cộng tác bằng Microsoft Teams và Microsoft 365Đại dịch đã có tác động.

Tổng quan về giải pháp Microsoft 365 Business Premium dành cho doanh nghiệp

Tổng quan về giải pháp Microsoft 365 Business Premium dành cho doanh nghiệpMicrosoft 365 Business Premium là một.

Microsoft 365 – công cụ giúp các tổ chức ‘Do more with less’

Microsoft 365 – công cụ giúp các tổ chức ‘Do more with less’Vai trò của Công nghệ thông.