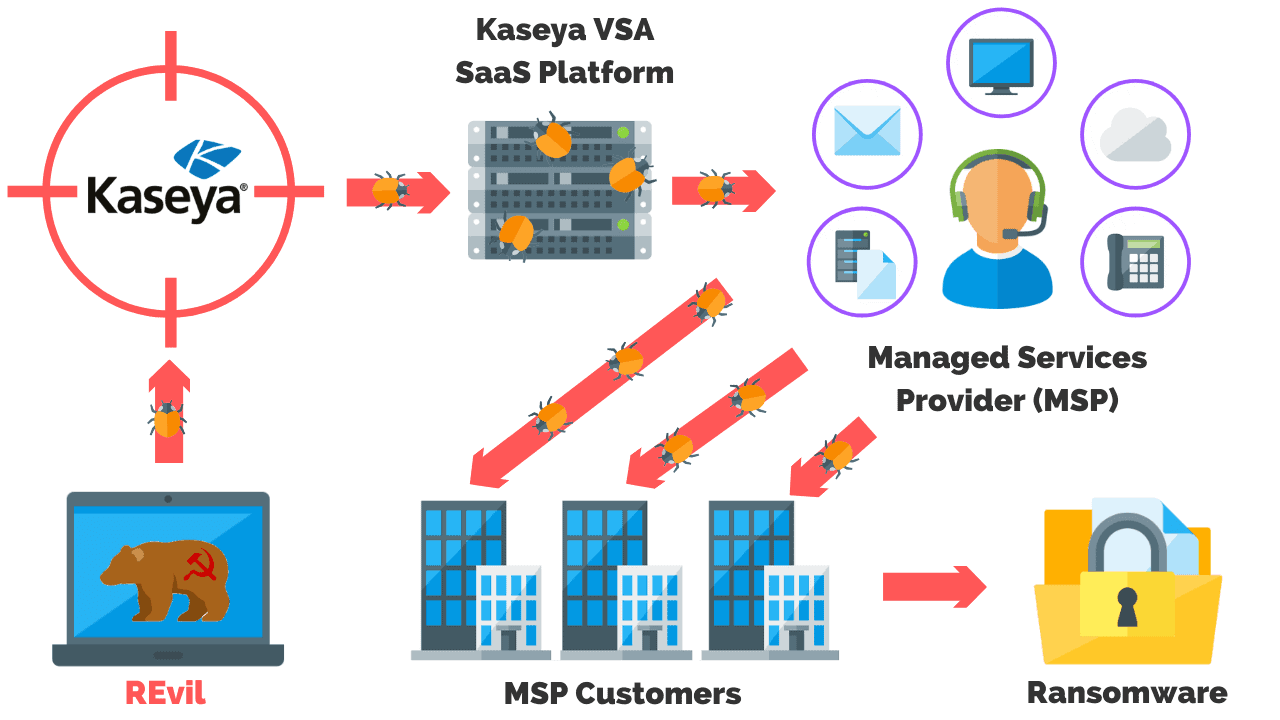

Cuộc tấn công chuỗi cung ứng sử dụng phần mềm MSP để phát tán mã độc tống tiền REvil tới hàng trăm tổ chức

Các bài blog của chúng tôi đã cập nhật nhiều chi tiết hơn về cách thực thi mã độc tống tiền (ransomware) cùng với thông tin bảo mật bổ sung.

Hàng trăm tổ chức đã bị tấn công bởi mã độc tống tiền ransomware REvil (hay còn gọi là Sodinokibi) trong một cuộc tấn công chuỗi cung ứng liên quan đến phần mềm Kaseya VSA và nhiều khách hàng sử dụng dịch vụ được quản lý (MSP) – công ty cung cấp dịch vụ công nghệ thông tin từ xa cho doanh nghiệp quy mô nhỏ, không có đủ nguồn lực hoặc nhân viên IT – sử dụng nó. Tin tức về cuộc tấn công đã bùng phát vào ngày hôm qua (thứ Sáu ngày 3 tháng 7), khiến nhà cung cấp phần mềm Kaseya kêu gọi người dùng VSA đóng các máy chủ VSA của họ để ngăn bị xâm nhập. Cuộc tấn công có thể được sắp xếp trùng với ngày nghỉ cuối tuần ngày 4 tháng 7 ở Hoa Kỳ, dịp mà nhiều tổ chức có thể không có đủ nguồn lực để ứng phó.

Khách hàng của Symantec có được bảo vệ không?

Có, các sản phẩm của Symantec Endpoint đã chủ động chặn các công cụ được sử dụng để cung cấp phần mềm tống tiền trong làn sóng tấn công này.

Có bao nhiêu tổ chức bị ảnh hưởng?

Theo nhà cung cấp phần mềm Kaseya, chỉ có một tỷ lệ rất nhỏ khách hàng của họ bị ảnh hưởng: “hiện ước tính có khoảng dưới 40 khách hàng trên toàn thế giới”. Tuy nhiên, mỗi tổ chức đó có thể là MSP với nhiều khách hàng khác. Các báo cáo hiện tại cho thấy con số nạn nhân đã lên đế hàng trăm.

Mã độc tống tiền Revil đã được cài vào máy tính như thế nào trong các cuộc tấn công này?

Mặc dù việc khai thác và sử dụng máy chủ Kaseya VSA để xâm nhập vẫn chưa được ghi lại đầy đủ, nhưng được biết rằng tin tặc đã gửi một tập lệnh độc hại và một ASCII PEM có tên agent.crt cho các máy khách hàng của Kaseya VSA. Dropper (là chương trình hoặc một tập tin được sử dụng để cài đặt rootkit trên máy tính đích) được giả mạo bên trong tệp ASCII PEM, được giải mã bằng certutil sau khi cố gắng vô hiệu hóa Microsoft Defender. Nó đã “thả” ra hai nguồn tài nguyên, một bản sao cũ nhưng hợp pháp của Bộ bảo vệ Windows (MsMpEng.exe) và trình tải độc hại tùy chỉnh. Dropper ghi hai tệp vào đĩa và thực thi MsMpEng.exe, sau đó thực hiện tải bên và xuất trình tải tùy chỉnh (mpsvc.dll).

Động cơ đằng sau cuộc tấn công này là gì?

Các cuộc tấn công REvil thường có động cơ tài chính. Tuy nhiên, có một số dấu hiệu cho thấy các cuộc tấn công có thể có động cơ là chính trị. Đôi khi, những kẻ tấn công dường như có động cơ chính trị trong việc lựa chọn mục tiêu của họ.

Trong cuộc tấn công này, các chuỗi trong payload liên quan đến Tổng thống Joe Biden, cựu tổng thống Donald Trump và Black Lives Matter. Tin tặc yêu cầu một khoản tiền chuộc là $45.000 đô la, có thể là một tham chiếu khác đến tổng thống Donald Trump – vị tổng thống thứ 45 của Hoa Kỳ.

Hơn nữa, trang thanh toán REvil’s Tor đã ngừng hoạt động tại thời điểm viết bài, có nghĩa là các nạn nhân sẽ không có cách nào để trả tiền chuộc. Có phải nhóm này đang gặp khó khăn về kỹ thuật hay họ chưa bao giờ có ý định thu tiền chuộc từ phía nạn nhân? Sẽ chẳng thể có câu trả lời thỏa đáng cho câu hỏi trên.

Vậy REvil / Sodinokibi là gì?

REvil (được nhận dạng dưới tên là Ransom.Sodinokibi) là một họ mã độc tống tiền ransomware được phát triển bởi một nhóm tội phạm mạng mà Symantec gọi là Leafroller. Phần mềm tống tiền được sử dụng trong các cuộc tấn công có chủ đích, trong đó tin tặc cố gắng mã hóa tất cả các máy tính trong hệ thống mạng của nạn nhân với hy vọng tống được một khoản tiền chuộc lớn. Nhóm này được biết là đã đánh cắp dữ liệu của nạn nhân trước khi mã hóa và đe dọa sẽ tiết lộ dữ liệu đó trừ khi được trả tiền chuộc.

Leafroller là một trong những nhóm ransomware nhắm mục tiêu lâu dài nhất và hiện vẫn còn đang hoạt động. Trước khi phát triển REvil, nhóm đã liên kết với một họ ransomware lâu đời hơn được gọi là Gandcrab. Leafroller được biết là vận hành một dịch vụ Ransomware-as-a-service, nơi nó bán các công cụ của mình cho các tin tặc khác được gọi là chi nhánh để đổi lấy bất kỳ khoản thanh toán tiền chuộc nào mà chúng nhận được.

Bảo vệ / Giảm nhẹ

Các công cụ liên quan đến các cuộc tấn công này sẽ được phát hiện và chặn trên các máy chạy các sản phẩm Symantec Endpoint.

Bảo vệ dựa trên tệp:

- Downloader

- AdvML.C

- Đóng gói.Generic.618

- Tiền chuộc.Sodinokibi

- Gen.2

- Gen.MBT

- Malware.1

- Malware.2

Bảo vệ dựa trên mạng:

- Hoạt động Ransom.Gen 29

- Kiểm toán: Ransom.Gen Hoạt động 55

Để biết các bản cập nhật bảo vệ mới nhất, vui lòng truy cập Bản tin Bảo vệ Symantec.

Các chỉ số về sự thỏa hiệp

d55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e – Dropper

df2d6ef0450660aaae62c429610b964949812df2da1c57646fc29aa51c3f031e – Dropper

dc6b0e8c1e9c113f0364e1c8370060dee3fcbe25b667ddeca7623a95cd21411f – Dropper

aae6e388e774180bc3eb96dad5d5bfefd63d0eb7124d68b6991701936801f1c7 – Dropper

66490c59cb9630b53fa3fa7125b5c9511afde38edab4459065938c1974229ca8 – Dropper

81d0c71f8b282076cd93fb6bb5bfd3932422d033109e2c92572fc49e4abc2471 – Dropper

1fe9b489c25bb23b04d9996e8107671edee69bd6f6def2fe7ece38a0fb35f98e – Dropper

8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd – Sodinokibi

e2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a5466ea2 – Sodinokibi

d8353cfc5e696d3ae402c7c70565c1e7f31e49bcf74a6e12e5ab044f306b4b20 – Sodinokibi

d5ce6f36a06b0dc8ce8e7e2c9a53e66094c2adfc93cfac61dd09efe9ac45a75f – Sodinokibi

cc0cdc6a3d843e22c98170713abf1d6ae06e8b5e34ed06ac3159adafe85e3bd6 – Sodinokibi

0496ca57e387b10dfdac809de8a4e039f68e8d66535d5d19ec76d39f7d0a4402 – Sodinokibi

8e846ed965bbc0270a6f58c5818e039ef2fb78def4d2bf82348ca786ea0cea4f – Sodinokibi

Biên soạn bởi Phương Nguyễn – Iworld.com.vn

more recommended stories

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”Vào ngày 07.11.2023, Arotech, Autodesk, Lenovo.

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2Nếu bạn đang tìm kiếm một.

Phân tích mối đe dọa trong Microsoft 365 Defender

Phân tích mối đe dọa trong Microsoft 365 DefenderThreat analytics là giải pháp thông.

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệp

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệpBảo mật vẫn là một trong.

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệp

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệpTrong thời gian gần đây, cộng.

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise Monitor

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise MonitorTổng quan toàn diện Paessler PRTG.