Iworld.com.vn gửi tới độc giả thông tin so sánh về phương pháp bảo mật dành cho Cloud Native.

Tác giả Vishwas Manral cùng Vinay Khanna, Ashwin Prabhu và Sriranga Seetharamaiah đóng góp để tạo nên bài viết này.

Trong điện toán đám mây, trách nhiệm bảo mật được chia sẻ giữa các nhóm nhà cung cấp dịch vụ điện toán đám mây (CSP) và giải pháp bảo mật cho doanh nghiệp (Enterprise Security). Nhằm giúp giải pháp bảo mật cho doanh nghiệp có thể cung cấp sự tuân thủ, khả năng hiển thị và kiểm soát các ứng dụng, các CSPs và nhà cung cấp bảo mật đã thêm các phương pháp tiếp cận sáng tạo khác nhau trên các lớp. Trong blog này, chúng tôi so sánh các phương pháp tiếp cận và cung cấp một khuôn khổ để các doanh nghiệp có thể có ý tưởng cho các phương pháp của mình.

Tổng quan

Các nhà cung cấp dịch vụ đám mây đang tung ra các dịch vụ mới với tốc độ chóng mặt cho phép các nhà phát triển ứng dụng hoặc doanh nghiệp mang lại giá trị kinh doanh mới cho thị trường nhanh hơn. Đối với mỗi dịch vụ này, các CSPs đang chiếm ngày càng nhiều trách nhiệm bảo mật trong khi cho phép các nhóm bảo mật doanh nghiệp tập trung nhiều hơn vào ứng dụng. Để có thể cung cấp khả năng hiển thị, bảo mật và tăng cường các công cụ hiện có trong môi trường thay đổi đa dạng và nhanh chóng như vậy, CSPs cho phép tệp nhật ký (logs), APIs (các giao diện lập trình ứng dụng), native agents và các công nghệ khác, có thể được sử dụng bởi các nhóm bảo mật Doanh nghiệp.

Sự so sánh

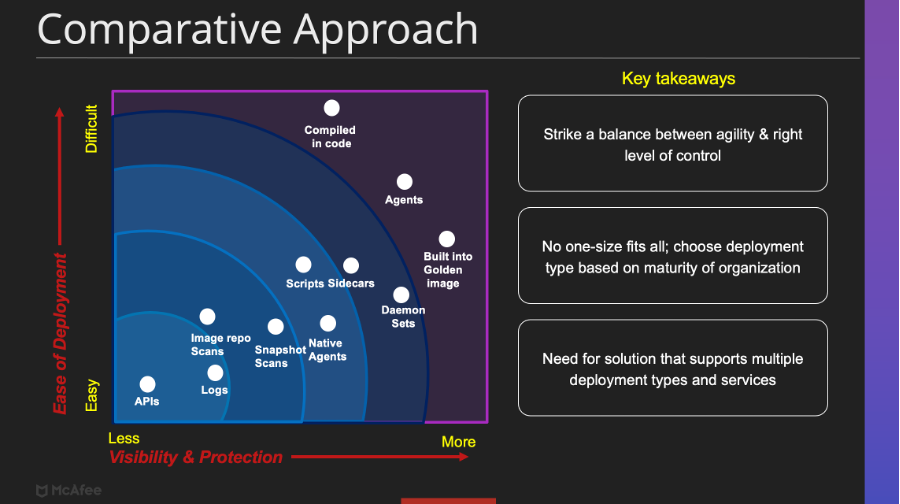

Có nhiều cách tiếp cận bảo mật khác nhau và mỗi cách tiếp cận có sự đánh đổi khác nhau về độ chi tiết của khả năng hiển thị và bảo mật mà chúng cung cấp, việc dễ triển khai, quyền cần thiết, chi phí và quy mô mà chúng hoạt động.

APIs và logs là hai cách tiếp cận tốt nhất để đội ngũ bảo mật bắt đầu khám phá các tài khoản điện toán đám mây và tìm thấy các hoạt động bất thường trong các tài khoản đó. Việc truy cập vào dữ liệu từ các tài khoản khác nhau bằng cách sử dụng các cơ chế này rất dễ dàng, các nhóm bảo mật không cần phải xin quyền truy cập tài khoản chéo vào nhiều tài khoản trong tổ chức. Cách tiếp cận này cung cấp khả năng hiển thị tuyệt vời nhưng cần được bổ sung thêm với các phương pháp bảo vệ.

Image and snapshot analysis là một cách tiếp cận tốt để có được dữ liệu chi tiết hơn về khối lượng công việc (workloads) của cả trước khi ứng dụng khởi động và khi chúng chạy. Trong phương pháp này, hình ảnh / ảnh chụp nhanh của đĩa trong hệ thống đang chạy có thể được phân tích để phát hiện bất kỳ sự bất thường, lỗ hổng, sự cố cấu hình, v.v. Ảnh chụp nhanh cung cấp dữ liệu chi tiết về khối lượng công việc nhưng có thể không phát hiện các vấn đề về cư trú bộ nhớ như phần mềm độc hại mà không có tệp đi kèm. Ngoài ra, khi chúng tôi chuyển sang khối lượng công việc tạm thời, việc phân tích ảnh chụp nhanh định kỳ có thể có mức sử dụng hạn chế. Cơ chế này có thể không hoạt động trên các dịch vụ điện toán đám mây không cho phép việc chụp nhanh đĩa. Cách tiếp cận cung cấp dữ liệu chi tiết về ảnh chụp nhanh nhưng cần được bổ sung với một số phương pháp bảo vệ hữu ích hơn.

Native agents and scripts là một cách tiếp cận tốt cho phép hiển thị và điều khiển chi tiết hơn bằng cách cung cấp một cách thức dễ dàng để nâng cấp Cloud native agents như SSM trên máy. Dựa trên các tác nhân chức năng có thể có sử dụng tài nguyên cao. Hỗ trợ tác nhân gốc bị giới hạn bởi các khả năng do CSP cung cấp, như hỗ trợ hệ điều hành/các tính năng được cung cấp. Trong rất nhiều trường hợp, các tác nhân gốc chạy các lệnh ghi lại thông tin cần thiết, điều này ngụ ý rằng chúng ta cần phải có cách tiếp cận ghi nhật ký hoạt động song song.

DaemonSet and Sidecar containers là một cách tiếp cận để triển khai phần mềm máy tính dễ dàng trong môi trường Container và serverless. Sidecar cho phép chạy một container trên mỗi pod nhằm cung cấp dữ liệu chi tiết nhưng chi phí sẽ cao hơn tùy thuộc ngoài tài nguyên sử dụng, bởi vì nhiều sidecars sẽ chạy trên một máy chủ duy nhất. Sidecars có thể làm việc trong các mô hình Container Serverless trong trường hợp bộ chứa DaemonSet không hoạt động. Vì chức năng của Sidecar và DaemonSet giống như của một phần mềm máy tính, nhiều tác nhân hạn chế cũng được đề cập cũng áp dụng ở đây.

Cách tiếp cận Agent cung cấp khả năng hiển thị chi tiết nhất và kiểm soát tốt nhất môi trường trong đó một ứng dụng chạy, bằng cách chạy lõi mã với ứng dụng. Tuy nhiên, cách tiếp cận này khó khăn hơn vì các nhóm bảo mật cần phải có khả năng khám phá sâu trước để có thể triển khai các agents này. Ngoài ra xung đột có thể xảy ra trong việc thêm agent vì nó phải chạy trên mọi máy và các nhóm bảo mật không có quyền chạy phần mềm trên mọi máy, đặc biệt là trên điện toán đám mây. Việc sử dụng tài nguyên và chi phí của một giải pháp có thể cao tùy thuộc vào các trường hợp sử dụng được hỗ trợ. Các công nghệ mới hơn như Bộ lọc gói Berkley mở rộng (eBPF) cho phép giảm việc sử dụng tài nguyên của các agents giúp chúng dễ tiếp cận hơn cho công tác sử dụng trên diện rộng

Cách tiếp cận Built-into-Image/ Build-into-code cho phép bảo mật được tích hợp vào hình ảnh ứng dụng được triển khai. Điều này cho phép triển khai chức năng bảo mật mà không cần phải làm việc để triển khai một agent với mỗi khối lượng công việc. Cách tiếp cận này cung cấp khả năng hiển thị chi tiết về ứng dụng và hoạt động ngay cả đối với khối lượng công việc serverless. Biên dịch mã có thể mang lại xung đột lớn bằng việc thêm mã vào quá trình xây dựng, các thư viện mã cần phải có sẵn mọi ngôn ngữ của ứng dụng.

MVISION CNAPP

MVISION Cloud đưa ra một số cách tiếp cận đa-phương-hướng để bảo đảm cho các ứng dụng và cho phép đội ngũ bảo mật kiểm soát môi trường điện toán đám mây.

- Các nhóm bảo mật thường thiếu khả năng hiển thị về cơ sở hạ tầng điện toán đám mây tạm thời của họ và MVISION Cloud cung cấp một cách liền mạch bằng cách sử dụng truy cập Cross-Account IAM và sau đó sử dụng API and Logs để cung cấp khả năng hiển thị vào môi trường điện toán đám mây.

- Sử dụng cùng một truy cập MVISION Cloud không chỉ có thể cung cấp kiểm tra cấu hình môi trường khách hàng mà còn thực hiện quét hình ảnh để xác định các lỗ hổng trong các thành phần của khối lượng công việc.

- MVISION Cloud sau đó có thể giúp phát hiện các tài nguyên rủi ro, vì vậy các nhóm bảo mật có thể tập trung vào việc bảo đảm các nguồn chính thống. Tất cả trong số này không cần triển khai một agent.

- Sau đó, sử dụng các phương pháp tiếp cận như Sidecars, Bộ chứa DaemonSet và phần mềm MVISION CNAPP giúp cung cấp khả năng hiển thị sâu và bảo vệ các ứng dụng chống lại các cuộc tấn công tinh vi bằng cách cung cấp File Integrity Monitoring (FIM), Application Allow Listing (AAL), Anti-Malware, thời gian chạy Vulnerability analysis, và thực hiện các kiểm tra về quá trình nâng cao tính bảo mật.

- Sử dụng dữ liệu từ tất cả các nguồn MVISION CNAPP cung cấp điểm rủi ro chống lại các sự cố để giúp các nhóm bảo mật ưu tiên các sự cố và tập trung vào các rủi ro lớn nhất.

Kết luận

Các cách tiếp cận bảo mật khác nhau có sự đánh đổi độc đáo của riêng nó và không một cách tiếp cận nào có thể đáp ứng tất cả các yêu cầu cho các đội ngũ khác nhau, cho bộ nền tảng đa dạng mà họ hỗ trợ.

more recommended stories

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2Nếu bạn đang tìm kiếm một.

Phân tích mối đe dọa trong Microsoft 365 Defender

Phân tích mối đe dọa trong Microsoft 365 DefenderThreat analytics là giải pháp thông.

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệp

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệpBảo mật vẫn là một trong.

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệp

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệpTrong thời gian gần đây, cộng.

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise Monitor

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise MonitorTổng quan toàn diện Paessler PRTG.

Triển khai & Đào tạo giám sát mạng PRTG

Triển khai & Đào tạo giám sát mạng PRTGPRTG Implementation (Triển khai) Đơn giản.