Xác thực hai yếu tố hoặc đa yếu tố được sử dụng để giúp các tổ chức và tài khoản được bảo mật khỏi tội phạm mạng, khiến xác thực hai yếu tố hoặc đa yếu tố trở thành một vấn đề đối với các tác nhân độc hại. Các cuộc tấn công gần đây cho thấy chúng đang cố gắng vượt qua hoặc tránh hoàn toàn loại bảo mật này.

Trong những năm gần đây, xác thực hai yếu tố hoặc đa yếu tố (MFA) đã được quảng bá là cách để bảo vệ tài khoản cá nhân và tài khoản doanh nghiệp khỏi các cuộc tấn công mạng. Điều này dẫn đến việc MFA đã và đang được áp dụng rộng rãi – từ tài khoản công ty đến hồ sơ mạng xã hội, hầu như tất cả đều cung cấp tùy chọn kích hoạt MFA, với nhiều yêu cầu.

Điều này cũng có nghĩa là đối với tin tặc, việc đánh cắp thông tin xác thực hoặc sử dụng hình thức tấn công brute force (hoạt động bằng cách thử tất cả các chuỗi mật khẩu có thể để tìm ra mật khẩu) là không đủ – nếu tin tặc không có quyền truy cập vào mã hoặc mã truy cập đa yếu tố của nạn nhân, chúng sẽ không thể truy cập vào tài khoản của nạn nhân đó. Việc sử dụng MFA ngày càng tăng có nghĩa là những tay tội phạm mạng phải cố gắng tìm cách để vượt qua nó, hoặc tránh thực hiện các cuộc tấn công mà rất có thể bị đình trệ bởi lớp bảo vệ MFA. Khi chúng tôi xem xét các cuộc tấn công cấu hình cao gần đây, chẳng hạn như cuộc tấn công vào công ty SolarWinds, cuộc tấn công Microsoft Exchange Server ProxyLogon và các lỗ hổng được tìm thấy trong Pulse Secure VPN gần đây, tất cả các cuộc tấn công này đều “giúp” tin tặc tránh được trở ngại cần phải vượt, đó chính là MFA vì đơn giản các hệ thống này không trang bị MFA.

Trong khi MFA có lẽ chỉ mới được chấp nhận rộng rãi trong vài năm gần đây, các cuộc tấn công bắt đầu gặp trở ngại từ MFA có thể bắt đầu từ năm 2011, khi RSA Security buộc phải thay thế 40 triệu mã thông báo SecurID – vốn được sử dụng cho MFA vào thời điểm đó – sau khi công ty đã bị tấn công.

Tuy nhiên, gần đây, đã có một số ví dụ đáng chú ý hơn về các cuộc tấn công cố gắng tránh MFA hoặc tấn công trực diện vào MFA, với 5 trong số cuộc tấn công kinh điển được nêu trong blog này.

Lỗ hổng zero-day gần đây trong Pulse Secure VPN (CVE-2021-22893)

Vào ngày 20 tháng 4 năm 2021, Pulse Secure đã công bố một cảnh báo tư vấn về lỗ hổng thực thi mã từ xa zero-day trong sản phẩm Mạng riêng ảo (Virtual Private Network – VPN) phổ biến của mình. Cùng ngày, FireEye đã xuất bản một blog mô tả chi tiết cách thức khai thác lỗ hổng bảo mật (CVE-2021-22893) bởi một nhóm tin tặc có tên APT, được cho là có liên kết với Trung Quốc, nhóm này theo dõi lỗ hổng bảo mật UNC2630. FireEye cho biết nhóm này đang cố gắng tận dụng lỗ hổng trong các cuộc tấn công nhắm vào các mục tiêu cơ sở công nghiệp quốc phòng (DIB) ở Hoa Kỳ.

Lỗ hổng mới này đã bị khai thác, cùng với một số lỗ hổng Pulse Secure đã có trước đó, đóng vai trò là véc tơ lây nhiễm ban đầu trong các cuộc tấn công này. FireEye cho biết có ít nhất 12 họ phần mềm độc hại có liên quan đến các nỗ lực khai thác chống lại các lỗ hổng trong Pulse Secure. Phần mềm độc hại liên kết với ba nhân tố ảo, đã thực hiện các cuộc tấn công diễn ra trong các tổ chức ở Hoa Kỳ và Châu Âu.

Hoạt động UNC2630 được phân tích bởi FireEye đã chứng minh rằng việc khai thác thành công lỗ hổng này trong phần mềm của VPN đã cho phép tin tặc Trojanize chia sẻ tới các đối tượng bị tấn công mã độc nhằm ghi lại thông tin xác thực cũng như bỏ qua các luồng xác thực, bao gồm cả các yêu cầu xác thực đa yếu tố. FireEye cho biết họ đang theo dõi hoạt động này với tên SlowPulse. Nhờ đó những kẻ tấn công có thể duy trì việc thâm nhập, đưa vào các web shell và sửa đổi các tệp tin trong một thời gian dài.

VPN đã trở thành mục tiêu rất phổ biến của tin tặc trong năm ngoái, khi số người làm việc tại nhà ngày càng tăng do đại dịch COVID-19 khi số lượng lực lượng lao động sử dụng VPN ngày cành nhiều để đăng nhập vào hệ thống mạng công ty của họ. Nếu tin tặc có thể xâm nhập phần mềm VPN – thông qua lỗ hổng như thế này – thì việc ứng dụng thêm bất kỳ hệ thống gì trong dòng xác thực đa yếu tố là điều dư thừa.

Bản vá cho lỗi này đã được phát hành vào thứ Hai (ngày 3 tháng 5) và tất cả người dùng của Pulse Secure được khuyên là nên nhanh chóng cài đặt bản vá này.

Symantec đã phát hành Hacktool.Webshell và Hacktool.Atrium để chặn các tệp được cho là có liên quan đến lỗ hổng này.

Tấn công Microsoft Exchange Server (ProxyLogon)

Vào ngày 2 tháng 3, Microsoft đã phát hành các bản vá khẩn cấp cho bốn lỗ hổng zero-day trong Microsoft Exchange Server – những lỗ hổng mà đang bị những kẻ tấn công tích cực khai thác. Vào thời điểm đó, Microsoft cho biết những lỗ hổng này đang bị khai thác bởi một nhóm APT có tên là Hafnium (Symantec hiện cũng đang theo dõi nhóm này, dưới tên là Ant) trong các cuộc tấn công có chủ đích. Tuy nhiên, các tác nhân đe dọa đã bắt đầu nhanh chóng khai thác các lỗ hổng này, với số lượng tăng lên nhanh chóng khi sự tồn tại của các lỗ hổng được công chúng biết đến.

Hai trong số các lỗ hổng (CVE-2021-26855 và CVE-2021-27065) đã được xâu chuỗi lại bằng kỹ thuật để khai thác được đặt tên là “ProxyLogon”. Việc khai thác thành công các lỗ hổng này cho phép tội phạm mạng chưa được xác thực thực thi mã tùy ý trên Máy chủ Exchange có thể hệ thống phòng thủ an ninh kém. Cho phép chúng có quyền truy cập hệ thống liên tục, truy cập vào tệp và hộp thư trên máy chủ và truy cập vào thông tin đăng nhập được lưu trữ trên hệ thống. Việc khai thác thành công cũng có thể cho phép tin tặc xâm phạm lòng tin và danh tính trong một mạng dễ bị tấn công. Điều này cho phép những kẻ tấn công truy cập sâu rộng vào các mạng bị nhiễm, cho phép chúng đánh cắp thông tin có khả năng nhạy cảm cao từ nạn nhân mà không cần phải bỏ qua bất kỳ bước xác thực đa yếu tố nào. Trong một số trường hợp, các tác nhân đe dọa sử dụng các lỗ hổng này, được cho là đã đánh cắp email từ hộp thư đến của nạn nhân.

Để tìm hiểu cách Symantec giúp bảo vệ bạn khỏi những cuộc tấn công này, hãy đọc blog của chúng tôi: Cách Symantec ngăn chặn các cuộc tấn công máy chủ Microsoft Exchange

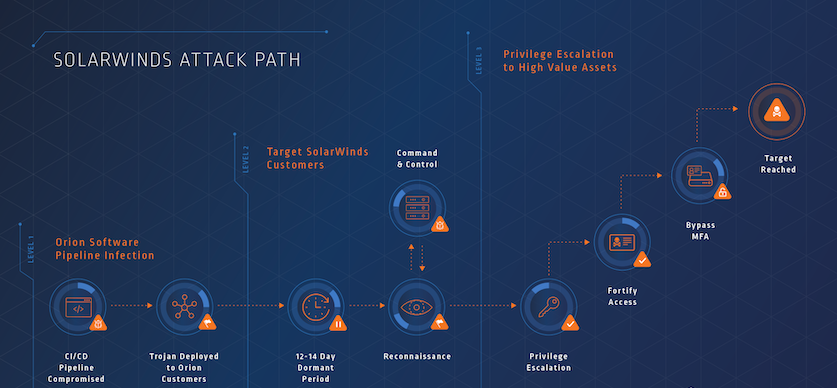

SolarWinds

Các cuộc tấn công vào công ty SolarWinds đã được phát hiện vào tháng 12 năm 2020 và cuộc tấn công này hầu như chiếm hết mọi tiêu đề trên các bài báo kể từ đó. Với việc Hoa Kỳ gần đây thông báo rằng họ sẽ áp đặt các biện pháp trừng phạt chống lại Nga như một phản ứng đối với vi phạm lên SolarWinds, cũng như một số cuộc tấn công mạng khác. Tuyên bố từ các quan chức Mỹ cho biết họ “tin tưởng cao” rằng SVR, Cơ quan Tình báo Đối ngoại Nga – còn được gọi là APT29, Cozy Bear, The Dukes – chịu trách nhiệm về vụ tấn công vào SolarWinds.

Sự cố SolarWinds được cho là bắt đầu vào khoảng tháng 3 năm 2020, với bất kỳ người dùng nào của phần mềm SolarWinds Orion đã tải xuống bản cập nhật từ tháng 3 đến tháng 12 năm 2020 được cho là đã bị nhiễm phần mềm độc hại giai đoạn đầu, Backdoor.Sunburst. Sự lây nhiễm ban đầu của nạn nhân là không có sự phân biệt về nạn nhân, nhưng chỉ một số nhỏ trong số những người đã tải xuống bản cập nhật bị xâm phạm đầu tiên này thấy các hoạt động độc hại trên hệ thống mạng của họ.

Động cơ của những kẻ tấn công SolarWinds luôn được cho là ăn cắp thông tin, thư điện tử (emails) dường như là lĩnh vực được chúng đặc biệt quan tâm đến. Tin tặc được cho là sử dụng các kỹ thuật khác nhau để vượt qua MFA trong quá trình tấn công của chúng. Trong một sự cố, công ty bảo mật Veloxity cho biết họ đã chứng kiến thấy tin tặc sử dụng một kỹ thuật mới để vượt qua 2FA do Duo cung cấp, mặc dù kỹ thuật tương tự có thể sẽ vượt qua MFA từ bất kỳ nhà cung cấp nào yêu cầu bí mật tích hợp được lưu trữ trong môi trường có khả năng bị xâm phạm. Sau khi có được đặc quyền của quản trị viên trên một mạng bị nhiễm, tin tặc đã sử dụng các quyền đó để đánh cắp bí mật Duo được gọi là “khóa” từ máy chủ chạy Outlook Web App (OWA), được các doanh nghiệp sử dụng để cung cấp xác thực tài khoản cho các dịch vụ mạng khác nhau. Sau đó, tin tặc đã sử dụng “akey” để tạo cookie, vì vậy chúng sẽ chuẩn bị sẵn cookie khi ai đó có tên người dùng và mật khẩu phù hợp khi chiếm đoạt tài khoản.

Trong một báo cáo khác, FireEye đã mô tả các kỹ thuật mà họ đã chứng kiến thấy tin tặc áp dụng. Trong số các kỹ thuật mà FireEye đã thấy đó là:

- Những kẻ tấn công đánh cắp dịch vụ liên kết Active Directory Federation Services (ADFS) và sử dụng nó để giả mạo mã thông báo cho người dùng tùy ý, điều này sẽ cho phép kẻ tấn công xác thực vào nhà cung cấp tài nguyên được liên kết (chẳng hạn như Microsoft 365) với tư cách là bất kỳ người dùng nào mà không cần cho mật khẩu hoặc MFA của người dùng đó.

- Sửa đổi hoặc thêm miền đáng tin cậy trong Azure AD để thêm nhà cung cấp danh tính liên kết mới (IdP) mà tin tặc kiểm soát. Điều này sẽ cho phép chúng giả mạo mã thông báo cho những người dùng tùy ý.

- Thỏa hiệp thông tin đăng nhập của tài khoản người dùng tại chỗ được đồng bộ hóa với Microsoft 365 và được chỉ định vai trò thư mục đặc quyền cao, chẳng hạn như quản trị viên.

- Đánh cắp ứng dụng Microsoft 365 hiện có bằng cách thêm thông tin xác thực giả mạo vào ứng dụng đó để sử dụng các quyền hợp pháp được gán cho ứng dụng, chẳng hạn như khả năng đọc email, gửi email với tư cách người dùng tùy ý, truy cập lịch của người dùng, v.v., trong khi bỏ qua MFA .

Tin tặc biết rằng chúng cần một cách nào đó để vượt qua hoặc tránh hoàn toàn MFA nếu chúng muốn truy cập vào tài khoản email của nạn nhân. Đây dường như là mục tiêu tấn công của nhiều nhóm tin tặc tinh vi, bao gồm những nhóm tội phạm mạng được nhà nước hậu thuẫn như sự việc tấn công lên công ty SolarWinds.

Đọc tất cả nghiên cứu về SolarWinds của chúng tôi và cách Symantec giúp bảo vệ bạn, trên trang blog chuyên dụng của chúng tôi.

Tin tặc nhắm mục tiêu vào những người bất đồng chính kiến ở Iran tìm cách đánh cắp mã văn bản 2FA

Vào tháng 9 năm 2020, Check Point đã công bố nghiên cứu về nhóm hacker Rampant Kitten, nhóm này cho biết đã phát triển một phần mềm độc hại mới trên hệ thống Android, có khả năng chặn và đánh cắp mã 2FA được gửi qua dưới dạng văn bản. Được biết, văn bản 2FA kém an toàn hơn nhiều so với việc sử dụng ứng dụng hoặc mã thông báo – vì các chiến thuật như hoán đổi SIM (trong đó một kẻ độc hại có quyền truy cập vào số điện thoại của bạn) sẽ cho phép mã bị chặn – và nhiều chuyên gia bảo mật cho rằng cả tổ chức và cá nhân đều không nên sử dụng loại 2FA này nếu có tùy chọn khác.

Check Point cho biết chiến dịch giám sát của Rampant Kitten đã diễn ra trong 6 năm, nhắm vào những người bất đồng chính kiến và thiểu số ở Iran. Phần mềm độc hại được ẩn bên trong một ứng dụng được cho là được thiết kế để giúp công dân Iran lấy bằng lái xe Thụy Điển. Tuy nhiên, cũng như thu thập danh bạ, tin nhắn văn bản cũ và ghi âm bằng micrô, ứng dụng độc hại này cũng được thiết kế để tìm kiếm các tin nhắn SMS có chứa chuỗi “G-“, là tiền tố được Google sử dụng như một phần của cả hai quá trình xác thực yếu tố. Những kẻ tấn công sẽ gửi tin nhắn lừa đảo đến nạn nhân để lấy thông tin đăng nhập của họ và sau đó cũng có thể truy cập mã 2FA của họ và có quyền truy cập vào tài khoản của họ. Phần mềm độc hại cũng chuyển tiếp tất cả các tin nhắn văn bản đến tin tặc, có nghĩa là chúng có thể bỏ qua 2FA đối với bất kỳ ứng dụng hoặc dịch vụ nào khác bằng cách sử dụng tin nhắn văn bản 2FA.

Tin tặc Trung Quốc nổ lực vượt qua yếu tố xác thực 2FA

Quay trở lại năm 2019, FOX-IT đã viết một bài blog về một nhóm tin tặc do nhà nước Trung Quốc tài trợ – APT20 – đã nổ lực vượt qua 2FA trong các cuộc tấn công của chúng. FOX-IT đã theo dõi hoạt động của kẻ tấn công trong khoảng thời gian hai năm, tuyên bố rằng họ đã sử dụng các kỹ thuật thực tế để duy trì sự hiện diện lén lút trên mạng của nạn nhân nhằm lấy cắp dữ liệu cho mục đích gián điệp. FOX-IT đã tìm thấy bằng chứng những kẻ tấn công đã kết nối với các tài khoản VPN được 2FA bảo vệ. Các nhà nghiên cứu đưa ra giả thuyết rằng chúng đã làm điều này bằng cách đánh cắp mã thông báo phần mềm RSA SecurID từ một hệ thống bị tấn công, sau đó chúng sử dụng để tạo mã hợp lệ một lần và bỏ qua 2FA tùy ý.

Như FOX-IT đã giải thích vào thời điểm đó: “Mã thông báo phần mềm được tạo cho một hệ thống cụ thể, nhưng tất nhiên giá trị cụ thể của hệ thống này có thể dễ dàng được truy xuất bởi tác nhân khi có quyền truy cập vào hệ thống của nạn nhân.

“Hóa ra, tác nhân thực sự không cần phải trải qua khó khăn khi lấy giá trị cụ thể của hệ thống của nạn nhân, bởi vì giá trị cụ thể này chỉ được kiểm tra khi nhập mã thông báo SecurID Token Seed và không có liên quan đến seed được sử dụng để tạo thực tế mã thông báo hai yếu tố. Điều này có nghĩa là tác nhân thực sự có thể chỉ cần vá lỗi kiểm tra để xác minh xem mã thông báo mềm đã nhập có được tạo cho hệ thống này hay không và không cần bận tâm đến việc lấy cắp giá trị cụ thể của hệ thống.

“Tóm lại, tất cả những gì mà tác nhân phải làm để sử dụng mã xác thực hai yếu tố là ăn cắp Mã thông báo phần mềm RSA SecurID và vá một chỉ dẫn, dẫn đến việc tạo ra mã thông báo hợp lệ.”

Xu hướng đáng lo ngại

Mặc dù việc một số nhóm tin tặc đe dọa dai dẳng nâng cao (APT) và các tác nhân tinh vi có thể vượt qua MFA trong một số trường hợp từ lâu đã được biết đến rộng rãi, nhưng các cuộc tấn công tinh vi gần đây tin tặc dường như đã bỏ qua các loại biện pháp bảo vệ này như một trong những mục tiêu chính của chúng cung cấp nhắc nhở. Trên thực tế chỉ có một giải pháp duy nhất là không đủ.

May mắn thay, các cuộc tấn công này cũng cho thấy MFA đóng vai trò nhất định trong hoạt động bảo mật vì tin tặc ít nhiều cần phải nỗ lực để tìm ra các phương thức thay thế để xâm nhập các tổ chức được MFA bảo vệ. Các tổ chức nên thực hiện các bước bổ sung để tăng cường bảo vệ, chẳng hạn như:

- Kiểm tra đăng nhập và các sự kiện Active Directory thường xuyên

- Xem xét và giảm bớt các dịch vụ và tài khoản không yêu cầu MFA

- Luôn cập nhật các bản vá cho mọi lỗ hổng được phát hiện

- Xem xét mô hình mối đe dọa trong đó MFA có thể bị bỏ qua hoặc các bí mật tại chỗ có thể bị xâm phạm

- Mở rộng kiến trúc không tin cậy, ngoài 2FA đơn giản

Biên soạn bởi Phương Nguyễn – Iworld.com.vn

more recommended stories

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”Vào ngày 07.11.2023, Arotech, Autodesk, Lenovo.

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2Nếu bạn đang tìm kiếm một.

Phân tích mối đe dọa trong Microsoft 365 Defender

Phân tích mối đe dọa trong Microsoft 365 DefenderThreat analytics là giải pháp thông.

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệp

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệpBảo mật vẫn là một trong.

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệp

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệpTrong thời gian gần đây, cộng.

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise Monitor

Paessler PRTG MultiBoard – Được thiết kế dành riêng cho PRTG Enterprise MonitorTổng quan toàn diện Paessler PRTG.